【標的型(サイバー)攻撃】対策のポイント

標的型(サイバー)攻撃対策では、マルウェアの初期侵入は防ぎきれない、という前提認識が必要です。

そこで重要視すべきは「内部対策」。ここでは、重要視すべき内部対策の多層防御について、それぞれのポイントをご紹介します。

標的型攻撃対策とは

|

標的型攻撃とは、特定の組織内の情報を狙って行われるサイバー攻撃の一種です。 |

|

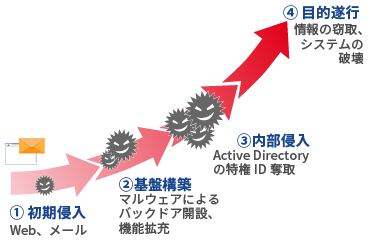

標的型攻撃の概要

| 目的 | 特定の組織内の情報を持ち出すこと |

| 侵入の手段 | 偽装メールや偽装Webからのマルウェア感染 |

| 被害 | 重要情報の漏洩とそれに伴う「損害賠償」「対外的信頼の失墜」「刑事罰」 |

| 侵入防止策 | ファイアウォールやIDS/IPS(不正侵入検知/防御システム)を適用してもすり抜けられる可能性があり、メールやWeb経由で人が介在する以上、侵入の完全阻止は不可能と言われている |

標的型攻撃対策で重要視すべき「内部対策」とは

マルウェアの侵入はもはや防ぎようがない

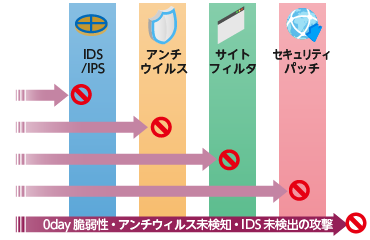

マルウェアの初期侵入はファイアウォールや IDS/IPS(不正侵入検知/防御システム)を適用してもすり抜けられる恐れがあり、完全な阻止は不可能といわれています。

IPA(独立行政法人 情報処理推進機構)では、『「高度標的型攻撃」対策に向けたシステム設計ガイド』において、侵害の拡大防止と監視強化を目的としたシステム設計手法を推奨しています。マルウェアの侵入はもはや防ぎようがないことを前提に、侵入、攻撃に気づき状況の全体像を捉えながら、守るべきデータをどのような手段で攻撃者の手に渡らないようにするか、いわゆる「内部対策」が重要であるとしています。

「内部対策」のポイントは、定期的なモニタリングと多層防御

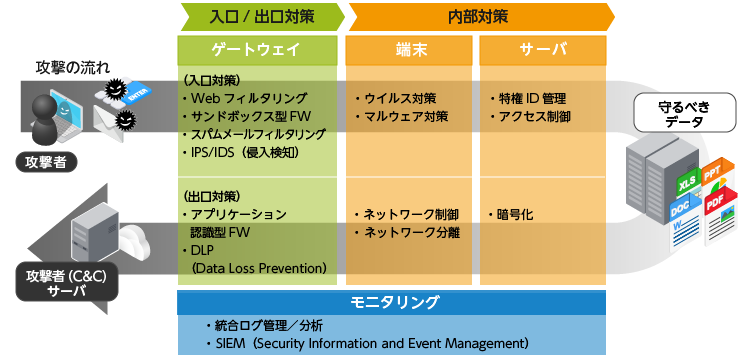

一般的な攻撃者の攻撃手法と流れから対策の全体像を分類すると、以下の図のようになります。侵入が100%防げないのが現実であれば、マルウェアの侵入状況を定期的に把握するモニタリングの仕組みを構築し、状況の全体像を捉えながら、侵害拡大や情報漏洩防止のため、守るべきデータに近い端末やサーバに対し多層防御の仕組みを構築することが「内部対策」のポイントです。

|

<標的型攻撃対策におけるシステム設計 : 内部対策のポイントは定期的なモニタリングと多重防御> |

内部対策のポイント

アシストでは標的型攻撃対策で重要視されている内部対策を中心に、運用性や実績から選定したソフトウェアをお客様の課題や現状の運用方法に合わせてご提案しています。

端末対策

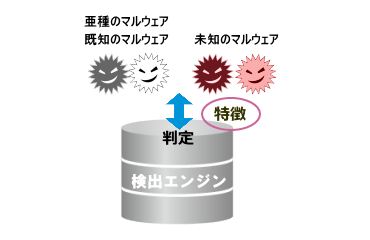

(1)マルウェア対策

|

エンドポイント型の標的型攻撃対策ソフトウェアです。多層化された検知エンジンにより、既知の攻撃だけではなく、未知の攻撃に対しても高精度で検知し、マルウェアを停止・駆除します。オフライン環境でも利用可能です。 |

ポイント:官公庁や重要インフラ企業での採用実績多数 |

|

人工知能を用いた検出エンジンで、マルウェアを高確率で検知するSaaS型次世代エンドポイント対策ツールです。サーバ構築不要で、短期間での対策を実現します。 |

ポイント:軽量なスキャンにより、業務への影響は最小限

|

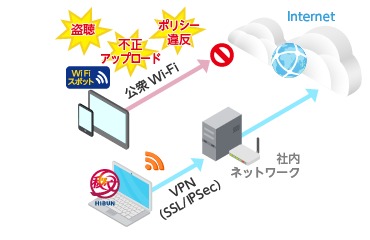

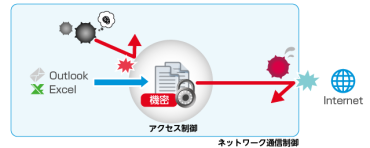

(2)ネットワーク制御

|

端末からのインターネットアクセスは、社内ゲートウェイを必ず経由させます。これによりWEBからのマルウェア感染を軽減したり、社外ネットワーク経由での情報漏洩を防止します。 |

ポイント: 未対策の企業が多く、新たな抜け道対策として注目 |

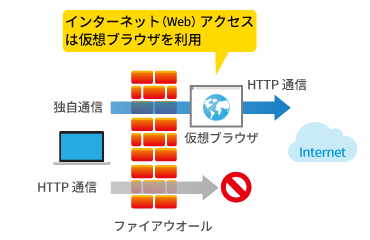

(3)ネットワーク分離

|

インターネットアクセス用のブラウザを仮想環境で提供し、業務用端末から外部へのインターネットアクセス(HTTP通信)を禁止させ、業務用端末のインターネットアクセスを分離します。標的型攻撃の出口となるC2サーバとのインターネットアクセスを禁止することで攻撃を無効化します。 |

ポイント: 自治体等での採用実績 |

(4)アクセス制御

|

許可されたプログラムのみがファイルにアクセスできるように制御します。さらに、インターネットに接続可能なプログラムも限定することができます。 |

ポイント:侵入されても重要データを守ることができる |

サーバ対策

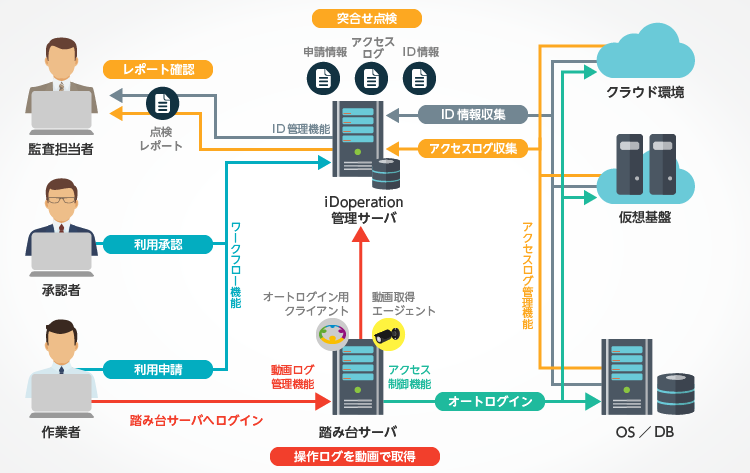

(1)特権ID管理

特権IDをワークフロー申請とし、承認された場合のみ利用できるように制御します。万が一標的型攻撃によって特権IDを奪取された場合でも、不正なアクセスを防止します。

|

|

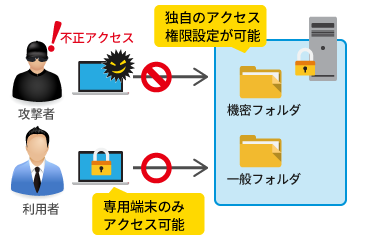

(2)暗号化

|

ファイルサーバのデータを暗号化し、Windowsのアクセス権限とは別に独自のアクセス権を設定します。ファイルサーバに対してアクセスできるのは、専用クライアントが導入されている端末のみに限定することで、Windowsの特権IDを奪取された際もデータの持ち出しリスクを軽減し、データが直接持ち出された際も、暗号化により情報漏洩を防止します。 |

ポイント:小規模から数万台規模まで採用実績多数/日本での採用実績は7,600社 790万ライセンス(2016年3月時点)/アシスト提供実績 1000社以上 |

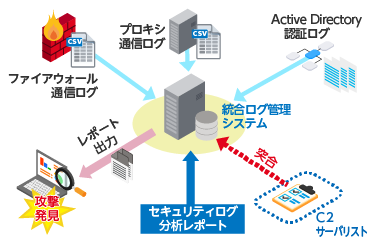

モニタリング

(1)統合ログ管理/分析

|

ファイアーウォールやプロキシ、Active Directory等のログを自動収集し、一元的に管理します。マルウェアの侵入状況や、内部での拡散情報等をレポート出力します。 |

|

標的型攻撃対策について詳しく知りたい方へ(アシストにお任せください)

約40年前に日本に初めて汎用ソフトウェアを持ち込んだアシストは、これまで大手企業を中心に約20,000社のお客様とお取り引きをしています。独立系のパッケージ・ソフトウェアベンダーであり、特定メーカーに依存しないソフトウェア選定の目利き役として、最適なご提案と導入後の安定運用をサポートします。

|

|---|

- (参加無料、定期開催中のセキュリティ対策最前線セミナー)

標的型(サイバー)攻撃対策をはじめ、最新の対策について、普段よりお客様の現場に立ち合わせていただいている技術者が、事例やデモンストレーションを交えながら具体的にご紹介しています。

|

|---|

- (個別のご相談)

内容についてご不明な点や、最新の未公開事例、ソフトウェア選定においてお困りの点など、メールやご訪問による個別相談を承ります。ご希望の方は、下記からご連絡ください。

セキュリティに関するその他の課題

- ID管理、アイデンティティ管理の対策を選定する方法

- クラウド時代のセキュリティ対策の考え方

- 環境変化と運用負荷に対応する「セキュリティソリューション」

- CA Privileged Identity Manager移行を検討されている方へ

- 自治体情報セキュリティポリシーの新ガイドライン(令和3年版)のポイント

- 最適なタイプを自己診断!テレワークセキュリティ対策の3つの解決策

- リモート業務の急拡大で見直したいセキュリティ対策

- ハイブリッドクラウド環境もカバーできる、認証・ID管理の解決策

- 【マルウェア対策】ゲートウェイで防御不能な3つの侵入ケース

- DX(デジタルトランスフォーメーション)推進とセキュリティの概念

- 【情報漏洩対策】USB、CDだけじゃない!Bluetooth、テザリング…社員の「スマホ」が企業の情報漏洩の原因になる3つの盲点

- 【ログ活用】AWSのログが活用できない!?AWSの運用担当が抱える5つの問題

- 仮想ブラウザ比較!経営者に知ってほしいインターネット分離の効果と実践方法

- 情報漏洩対策の全体像を知りたい方へ

- 【情報漏洩対策】ファイルサーバの情報漏洩対策 2つの方法

- 【情報漏洩対策】ネットワーク分離環境のデータ保護対策

- 【情報漏洩対策】社外ネットワーク接続による情報持ち出しリスク

- 【情報漏洩対策】Wi-Fiテザリングによる情報持ち出しリスク

- 【情報漏洩対策】USBメモリ等による情報持ち出しリスク

- 【ID管理】不要なアカウントの確実な削除による不正アクセス防止

- 【ID管理】Active DirectoryのID管理対策

- 【ID管理】アカウント変更履歴を取得

- 【ID管理】アカウント利用時におけるワークフローの仕組みを改善

- シングルサインオン(SSO)の選び方と仕組みの解説

- 【ログ活用】標的型攻撃対策に不可欠なログ分析

- 【ログ活用】個人情報保護対策のためのログ分析

- 【ログ活用】ログ監査、ログモニタリングの効率化