【ログ活用】ログ監査、ログモニタリングの効率化

監査で求められるモニタリングとは

|

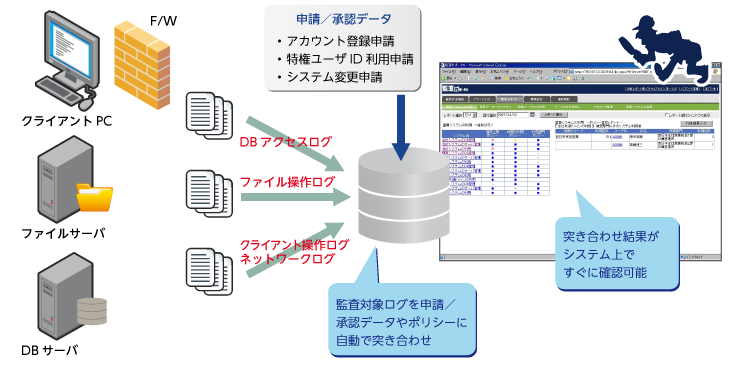

特権IDの利用やプログラムの変更は、通常、申請/承認を経て作業が行われています。監査では、作業が申請内容通りに行われたか、未申請の作業がなかったかを確認する必要があります。確認作業は、申請情報と作業ログの照らし合わせによって行い、問題があった場合には対応内容まで報告する必要があります。 |

|

モニタリングの課題

監査対応においてモニタリングは重要な作業となりますが、人的作業に頼りがちです。定常業務に加えて、監査対応における業務も含めると、担当者の負担は大きくなり、手が回らなくなるという場合が往々にしてあります。このような業務負荷という点を含め、他にもモニタリングの実施には下記のような課題があります。

- モニタリングすべき項目がわからず、すべてのログを管理している

- ログによってフォーマットが異なるため、4W1Hの識別が難しい

- 日々の全件チェックが必要だが、ログの量が膨大すぎて難しい

- 目視チェックなど、人による作業はヒューマンエラーのリスクがある

ログ監査実施のポイント

やみくもにログを収集するのではなく、モニタリングすべきポイントを定義し、必要なログを取得することが重要です。また、監査に関する作業は人的作業に頼りがちですが、自動化していくことも必要です。その上で、正しく運用出来ているか、統制状況をすぐに確認できるように見える化していきましょう。

- 監査対象ログの選定

- モニタリングの自動化

- 統制状況の見える化

ログ監査ソリューション

アシストのログ監査ソリューションは、IT全般統制の運用状況の評価を支援するモニタリング・ツールを提供します。このモニタリング・ツールでは、IT全般統制の主要な統制項目を網羅した評価ポリシーの雛形が提供されます。どのログを管理していけばよいか、ポリシーに従って監査対象のログを選定することができます。

また、ログをポリシーや申請データと自動で突き合わせチェックします。その結果はポータルサイトに反映され、ポリシー違反の有無が即座に確認できます。加えて、担当者の確認履歴や、不正への対処履歴を記録でき、速やかな報告が可能となります。

|

|

ログ監査ソリューションが提供するもの

・18種類の評価ポリシー

監査する上でのポイントがわかります。

・ログの全件チェック機能

システムによる自動チェックで業務負荷が抑えられます。

・対処結果の入力画面

監査で重要な「不正に対してどのような対処をしたか」を入力できます。

・統制状況の確認画面

日々の統制状況を一目で把握できます。

お気軽にご相談ください

関連製品/サービス

LogRevi

LogRevi(ログレビ)は、複数ログの見やすさ、探しやすさ、検索スピード、すべて兼ね備えた国産のログ分析ソフトウェアです。ログの見える化を強力に推進します。

- 独自の超高速検索エンジンを搭載

- ログの定期チェックにかかる時間と手間を軽減

- ログの活用シーンを更に拡大

Logstorage

Logstorageは、大量のログデータを収集し、分析できるようにする統合ログ管理システムです。ログ管理システムのデファクトスタンダード製品として、小規模から大規模まで圧倒的なシェアを誇ります。

- 多彩な収集機能によりログ収集の手間を大幅に軽減

- 独自の構造化によるログの圧縮でストレージコストを軽減

- 使いやすいWebアプリでログ活用を簡単に実現