自治体情報セキュリティポリシーの新ガイドライン(令和3年版)のポイント

2016年度(平成28年度)に導入された全国自治体システムの強靭化のためのシステムの更改が2021年度(令和3年度)から行われます。それに先立ち、ガイドラインの更新版が2020年12月28日に公開されました。

新ガイドラインで特に注目されていたポイントは下記ではないでしょうか。

- ファイル無害化は必須かどうか

- βモデルに移行する場合に必要なセキュリティ対策とは

- テレワーク時に必要なセキュリティ対策とは。BYODは利用できるか

この3点について新たなガイドラインはどう書かれていたのか、さらに新たなセキュリティ要件に対応した具体的な実現方法を示します。

ファイル無害化は必須かどうか

新たなガイドラインでは、前回の強靭化実施で職員の利便性が大きく損なわれたことを鑑みて、「強靭化システムの根幹である三層分離は継続しつつ、業務の効率性・利便性の観点を踏まえる必要ある。」という一文が含まれています。

利便性を最も下げた要因は、インターネット側からLGWAN端末にファイルを取り込む際に無害化処理を必須としたことです。

無害化処理を施すことでデータファイルから脅威になりえる要素をほぼ確実に取り除くことができますが、ユーザーが無害化処理のために特定の操作をしたり、処理完了までに待たされるといった非効率が発生しました。

また、ファイルの画像化やCDR(Content Disarm & Reconstruction)といった無害化の手法は、マルウェアでなくてもファイル自体が編集できなくなったり、マクロやハイパーリンクの機能が失われてしまうという問題も生じました。

新たなガイドラインでは、外部から取得したデータをLGWAN端末に取り込む際の無害化方式について、下記の4例を上げています。

【継続】メールテキスト化方式(メール限定)

インターネット環境で受信したインターネットメールの本文のみをLGWAN接続系に転送するメールをテキスト化する

【継続】画面転送方式

インターネット接続系の端末から、LGWAN 接続系の端末へ画面を転送し閲覧する

【継続】ファイル無害化(CDR※方式)

危険因子をファイルから除去し、インターネット接続系から取り込む

※Content Disarm & Reconstruction

【新規】危険因子の有無を確認(次世代アンチウイルス方式)

危険因子がファイルに含まれていないことを確認し、インターネット接続系から取り込む

危険因子の有無が確認できるソリューションとは

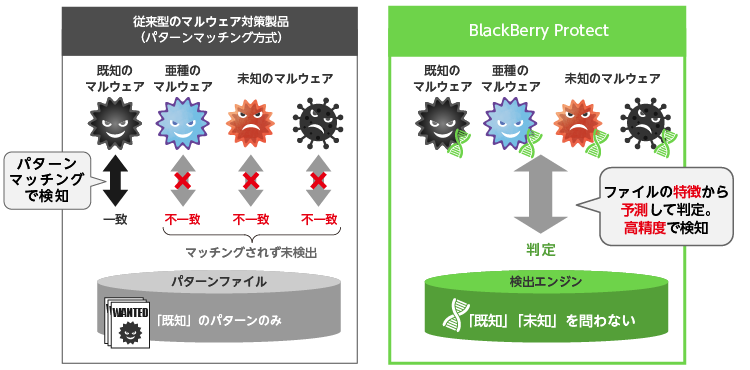

人が危険因子の有無の確認をするのは非常に高度な技術と検証環境と時間を要するため、現実的には不可能です。危険因子の確認を短時間で高い制度で行えるのはAIを利用したNGAV(次世代型のアンチウィルスソリューション)しかありません。

AIタイプのNGAVは、世の中の無数のマルウェアからマルウェアの特徴を学習し、機械学習モデルを作り、そのモデルに検査するファイルを当てはめて計算し、マルウェアらしい特徴を持っているかを判定します。そのため、既知・未知に関わらずマルウェアの検知が可能となります。

AIベースのNGAVといえばBlackBerry Protect(旧名称:CylancePROTECT)

BlackBerry ProtectをLGWAN端末に入れておけば、メール添付ファイルも、インターネット側から取り込んだファイルも、ファイルを実行する前に既知・未知を問わずマルウェアを検知できます。

|

|

【アンチウイルスやサンドボックスでは代替できない?】

危険因子の有無の確認は、既知のマルウェアのシグネチャを見るアンチウイルスではできません。

既知・未知に関わらず、コードを読み取り、攻撃コードかどうかを判定できる必要があります。

サンドボックス型のマルウェア検知ソリューションは、様々な環境の中でファイルを実行することによって、挙動からマルウェアを見つけますが、

βモデルに移行する場合に必要なセキュリティ対策とは

殆どの自治体がLGWANに業務端末をおいています(αモデル)。そのため、クラウドの利用や外部とのコミュニケーションが取りづらいという課題がありました。さらに、国の方針としてクラウドバイデフォルトが掲げられ、自治体においてもクラウドの積極的な活用が推奨されているため、業務端末やグループウェアなどの一部のアプリケーションをインターネット系に移すβモデルが認められました。

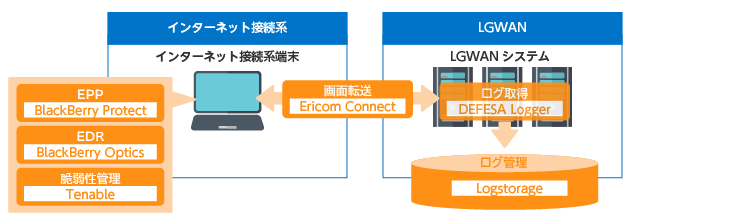

インターネット接続系はサイバー攻撃のリスクにさらされやすくなるため、αモデルでは求められなかった追加のセキュリティ対策が必要です。下記に必要なセキュリティ対策とソリューションについて示します。

βモデルに必要なセキュリティ対策とアシスト推奨ソリューション

|

|

| セキュリティ対策 | 推奨ソリューション |

| インターネット系端末からLGWANのシステム利用に画面転送(通信の無害化)を利用する |

Ericom Connect

リモートのPC/SBC/VDIを画面転送で利用可能にし、認証、アプリケーション単位のアクセス制御、リモート接続先と端末間の印刷やファイル転送を制御するセキュリティ機能を有しています |

| エンドポイントプロテクション | BlackBerry Protect |

| EDR |

BlackBerry Optics(旧名称:CylanceOPTICS)

BlackBerry Protectのオプション機能 |

| SBC(RDS)、VDI、物理PCのユーザー操作ログを取得 | DEFESA Logger Series |

| LGWAN系システムのログ収集、分析、保管 |

Logstorage

Logstorage 統合ログ管理のデファクトスタンダード |

| ・脆弱性管理と深刻度に応じたパッチ適用 ・IT資産管理 |

Tenable

全IT資産の脆弱性を俯瞰し、実際に攻撃される可能性が高い脆弱性を抽出 |

【EDR製品とアンチウイルスの役割の違い】

EDR(Endpoint Detection and Response)はマルウェアによる侵害の痕跡(ファイルやプロセス名、接続先のIPアドレス、変更対象のレジストリ等)の発見をトリガーにしてマルウェアを検知し、対象ファイルの侵入元、どのデバイスからどのデバイスに展開して何をしたのか、といった一連の流れを管理画面上で確認でき、管理者は感染したと思われる端末をネットワークから隔離するなどの操作が行えます。

EDR製品を利用したインシデント対応は管理者が行う必要があるため、インシデントの発生前に99%のマルウェアを検知して除去できる実績を持つBlackBerry ProtectとBlackBerry Opticsの相性は抜群です。

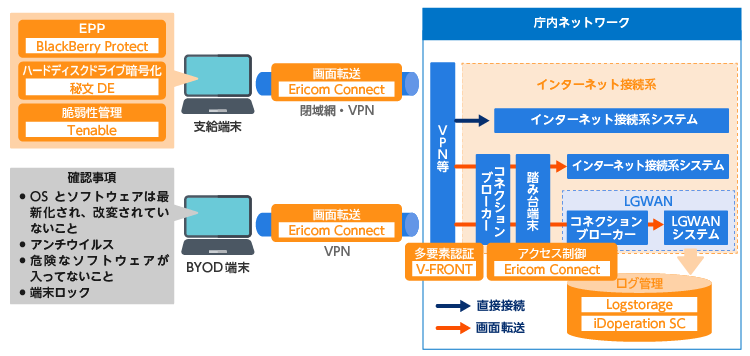

テレワーク時に必要なセキュリティ対策とは BYODは利用できるか

自治体のテレワーク導入率は民間企業と比べて非常に低いことが課題となっています。また、テレワーク用のモバイル端末も必要数を用意することが困難な自治体が多く、BYOD端末の活用可否についてガイドラインでどのように記されるかに注目が集まっていました。庁内ネットワークに接続してテレワークを行う際に必要なセキュリティ対策について、支給端末を利用する場合と、BYOD端末を利用する場合の2つに分けて説明します。

テレワークに支給端末を利用する場合のセキュリティ対策とアシストのソリューション

|

|

| リスク | セキュリティ対策 | 製品・ソリューション |

| なりすまし | 多要素認証 | V-FRONT |

| 通信時の情報漏洩 | 閉域網を利用するかインターネットの通信を暗号化 | 閉域網・VPN |

| 機密データの情報漏洩 | 庁内ネットワークは画面転送を通じて利用し、データを端末に保存しない | Ericom Connect |

| 機密データの不正持出し | 機密データを画面転送プロトコル経由でコピー&ペーストしたり、ファイル転送するのを禁止する | Ericom Connect |

| テレワーク端末の盗難・紛失 | 端末のハードディスクドライブを暗号化 | 秘文DE |

| システムへの故意・過失による不正アクセス | アプリケーション単位のアクセス制御 | Ericom Connect |

| 特権ユーザー管理 | iDoperation | |

| 動画ログ取得 | iDoperation SC | |

| LGWANシステムのログ管理 | Logstorage | |

| 端末のマルウェア感染 | エンドポイントプロテクション | BlackBerry Protect |

| 脆弱性を利用したマルウェアの攻撃 | 脆弱性管理 | Tenable |