【ログ活用】個人情報保護対策のためのログ分析

|

|

個人情報保護のための対策

企業の所有する多くの個人情報は企業活動において必要なものですが、管理の不備や内部者の不正行為により情報が窃取される、もしくは漏えいしてしまうなど、企業存続の面では大きなリスクを含んでいます。情報が漏えいしてしまった際、大きな実害がなかった場合でも、漏えいさせた企業には莫大な損失が生じます。そのため、情報窃取の予兆や窃取された状況、その被害範囲を早期発見する仕組みの整備は重要です。

ログ分析で情報漏えいの被害を最小化

情報漏えいを未然に防ぐことは大切ですが、対策漏れや内部の不正行為による漏えいのリスクを完全に排除することは容易ではありません。ネットワーク機器、サーバ、PCなどから出る操作ログを定期的にチェックすることが重要です。

- 情報漏洩につながる不正アクセスが発生していることを発見

- 情報漏洩が発生した場合の被害範囲の早期把握

セキュリティログ分析ソリューション 〜個人情報保護対策版〜

情報漏えいを予兆検知、早期発見できるログ分析基盤を提供

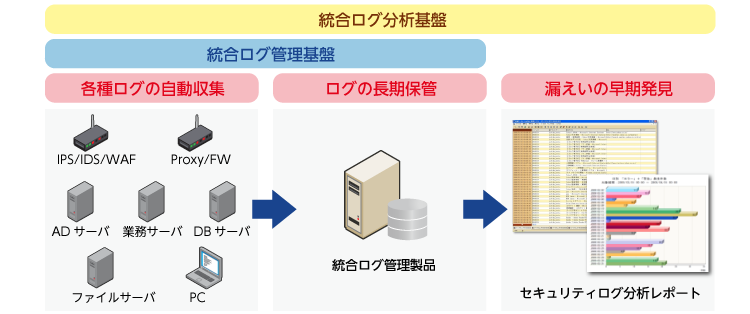

分析対象とすべきログは、各種ネットワーク機器、サーバやPC等の端末等、多岐に渡ります。これらのログを一つ一つ確認することは膨大な時間と工数を要するため、現実的ではありません。その課題を解決するのが、統合ログ分析基盤です。

アシストでは、統合ログ管理基盤と情報漏えいの発見に有効な分析レポートの提供が可能な「セキュリティログ分析ソリューション」をご用意いたしました。この分析レポートによって、お客様ご自身で工数をかけずに情報漏えいにつながる不正アクセスを早期に発見することができます。また、被害範囲も確認することができ、迅速な対応につながります。

|

|

分析レポート項目一覧

個人情報保護対策のために、ログを分析することで以下のような発見/予見ができます。

| リスク | 分析レポート |

|---|---|

| 端末への不正ログイン |

・ログインエラーログ一覧 ・ログインエラー件数一覧 |

| サーバへの不正ログイン |

・不正アクセス一覧 ・ログイン試行(パスワードミス)一覧 ・なりかわり失敗一覧 |

| 情報への不正アクセス |

・重要フォルダアクセス一覧 ・重要フォルダアクセス件数一覧 ・大量検索実行の一覧 ・勤務時間外の重要フォルダへのアクセス一覧 |

| 情報の不正持ち出し |

・禁止デバイス接続ログ一覧 ・デバイス接続件数一覧 ・外部メディア持ち出しログ一覧 ・ユーザ(PC)別持ち出し件数一覧 ・部署別持ち出し件数一覧 ・印刷操作一覧 ・勤務時間外のデバイス接続ログ一覧 ・勤務時間外の外部メディア持ち出し一覧 ・勤務時間外の印刷一覧 |

| 不正な権限変更 |

・アカウント変更操作一覧 ・スキーマ変更操作一覧 |

| DB特権ユーザの不正操作 |

・特権ユーザーのアプリケーションテーブルへの不正アクセス一覧 ・特権ユーザーアクティビティ集計一覧 ・特権ユーザー利用一覧 ・特権ユーザー監視(DDL)一覧 ・管理者ユーザログイン一覧 |

| その他 |

・不正アクセスポイント利用一覧 ・外部リモートアクセス失敗一覧(アウトバウンド) |

お気軽にご相談ください

関連ソリューション

関連製品/サービス

LogRevi

LogRevi(ログレビ)は、複数ログの見やすさ、探しやすさ、検索スピード、すべて兼ね備えた国産のログ分析ソフトウェアです。ログの見える化を強力に推進します。

- 独自の超高速検索エンジンを搭載

- ログの定期チェックにかかる時間と手間を軽減

- ログの活用シーンを更に拡大

Logstorage

Logstorageは、大量のログデータを収集し、分析できるようにする統合ログ管理システムです。ログ管理システムのデファクトスタンダード製品として、小規模から大規模まで圧倒的なシェアを誇ります。

- 多彩な収集機能によりログ収集の手間を大幅に軽減

- 独自の構造化によるログの圧縮でストレージコストを軽減

- 使いやすいWebアプリでログ活用を簡単に実現