CA Privileged Identity Manager移行を検討されている方へ

利用条件の変更などに伴い、これまで利用していたCA Privileged Identity Manager(以下CA PIM)の代替手段を探されるケースが増えています。そのような方に向けて、アシストでは代替手段の検討をスムーズに進めていただけるよう支援をしています。本ページでは移行の流れをイメージしていただけるよう、その方法についてご紹介します。

CA PIM からの移行が必要となる背景

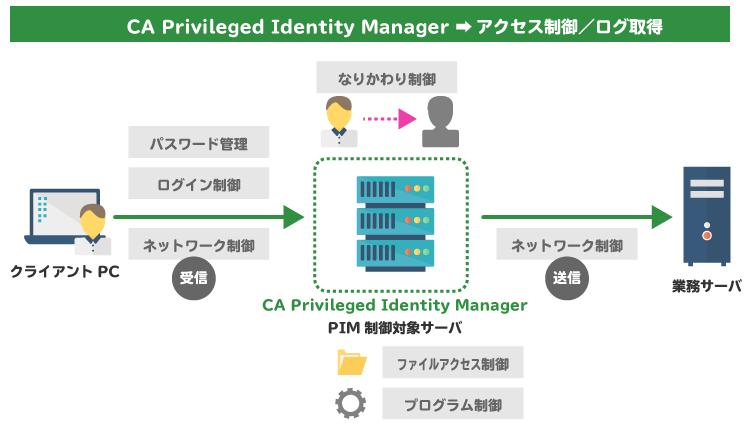

CA PIMとは、独自の技術によりOS上で発生するイベントを取得し、OSでは満たせないサーバのアクセス制御およびログ取得を行い、様々なリスクからサーバを保護する製品であり、主に以下の機能を提供します。

●CA PIMの機能

- 1.ファイルアクセス制御、ログ取得機能

- 2.ネットワーク通信制御、ログ取得機能

- 3.ログイン制御、ログ取得機能

- 4.なりかわり制御、ログ取得機能

- 5.ユーザ管理機能

- 6.キーボードログ取得機能(UNIX、Linux)

|

|

これらの機能は「OS機能でも代替できるのでは?」と思った方も多いかもしれません。しかしOS機能と決定的に異なるのは、特権ID(root、Administrator)に対しても一般ユーザと同様にアクセス制御を行うことが出来る点です。特権IDはOS上で高権限を持っているため、サーバ上の重要ファイル(OSシステムファイルや機密情報など)にアクセスが出来てしまいます。もし特権IDによる操作ミスや、不正アクセスが発生した場合、システムへ影響があったり、情報漏洩が発生するなどのリスクがあります。

こういった課題を防ぐには特権IDのアクセス権限を最小化することが有効ですが、OS機能では特権IDに対する制御は難しいのです。そのため従来は、特権IDに対しても柔軟なアクセス制御が可能なサーバセキュリティ製品としてCA PIMを採用されるお客様が多くいらっしゃいました。

こうして長きに渡り、他にはない多機能性や柔軟な制御ができることから業種業界を問わず採用されてきましたが、昨今の開発元の買収に起因する利用条件変更などの理由から、代替手段への移行を検討されるケースが増えています。

検討から実装までのステップと検討ポイント

提供機能をまとめて移行する方法がない

では、代替手段とはどんなものがあるのでしょう。CA PIMは多様な機能を有しており、すべての機能を1つの製品に置き換えることは難しいです。そのため、利用している機能を洗い出していただき、アシストがその機能毎に最適な代替手段をご提案しています。

1.現在利用しているCA PIMの機能の確認

現行ルール情報から以下の観点で設定状況をご確認ください。確認方法がご不明の場合はアシストにご相談ください。

- どの機能が有効になっているのか

- 有効になっている機能に対してどのような設定を行っているのか

2.利用機能ごとに代替手段を検討

有効になっている機能を確認したら、各々代替手段を検討します。

1.ファイルアクセス制御、ログ取得機能

サーバセキュリティ製品「SHieldWARE 」(開発元:エフサステクノロジーズ株式会社)への移行をご提案します。SHiledWAREではCA PIMと同様に、特権IDについても一般ユーザと同様にアクセス制御が可能です。

2.ネットワーク通信制御、ログ取得機能

- Solaris、RHELの場合:SHieldWAREへの移行をご提案します。

- Windowsの場合:OS機能(Windowsファイアウォール)でのネットワーク通信制御、ログ取得実装をご検討ください。

3.ログイン制御、ログ取得機能

特権ID管理製品「iDoperation 」(開発元:NTTテクノクロス株式会社)への移行をご提案します。iDoperationは、利用可能なサーバ、ユーザーIDの制御(ユーザID利用時に申請・承認を経たもののみ利用可能)の機能を提供します。また、パスワードを秘匿して接続先サーバへオートログインさせることも可能です。なお、ログインログの取得のみの場合は、「SHieldWARE」への移行をご提案します。

4.なりかわり制御、ログ取得機能

SHieldWAREへの移行をご提案します。SHieldWAREはなりかわり(su)制御、ログ取得機能を提供します。

5.ユーザ管理機能

統合ID管理製品「LDAP Manager 」(開発元:エクスジェン・ネットワークス株式会社)またはiDoperationへの移行をご提案します。これらの製品は、サーバ上のユーザ作成・削除、パスワード定期変更などのユーザ管理機能を提供します。

6.キーボードログ取得機能(UNIX、Linux)

OS機能+SHieldWARE への移行をご提案します。キーボードログの取得については、OS機能を用いたアシストオリジナルのシェルスクリプトを提供します。また、取得したログファイルはSHieldWAREのアクセス制御機能で改ざんや削除のリスクから守ります。

なお、AIX、HP-UX、RHEL以外のLinuxOSでCA PIMをご利用の場合については、上記以外の代替手段をご提案します。

3.代替手段の設計・実装

ご検討いただいた代替手段の設計・実装を行います。

まとめ

以上のように、CA PIMから代替製品への移行手段はご利用いただいている機能(ご要件)によって変わります。

| 機能 | 代替手段 |

| 1.ファイルアクセス制御、ログ取得 | SHieldWARE |

| 2.ネットワーク通信制御、ログ取得 | SHieldWARE またはOS機能 |

| 3.ログイン制御、ログ取得 | iDoperation 、SHieldWARE |

| 4.なりかわり制御、ログ取得 | SHieldWARE |

| 5.ユーザ管理 | iDoperation 、LDAP Manager |

| 6.キーボードログ取得 | OS機能+SHieldWARE |

上記でご紹介した製品の資料をダウンロードいただけます

上記でご紹介した製品は、以下の資料に機能の概要を纏めています。どなたでも無料でダウンロードいただけますので、検討のための情報収集に、お気軽にお役立てください。

(ダウンロードには、簡単なお客様情報の登録が必要です)

●iDoperation紹介資料

●LDAP Manager紹介資料

アシストでは検討にあたりご不安な点、ご要件や運用状況をお聞きし、お客様にとって最適な解決方法を個別にご提案させていただきます。以下のフォームから内容をお聞かせください。