環境変化と運用負荷に対応する「セキュリティソリューション」

|

|

金融業界におけるユーザー向けのサービス強化やデータ活用が盛んです。セキュリティ対策の基準に厳格な規格やガイドラインが特に設けられる業界において、多くの企業が直面している課題とは何でしょう?ここでは、特にITシステムの活用が急速に進む生命保険業界を例に、アシストがよく伺う課題と解決策を解説します。

システム環境の変化と運用負荷の増大

金融業界、特に保険業界などで、ITを活用したユーザーの手続きの簡素化や、他社との競争力強化を目的としたデータ活用が急激に進んでいます。かつては対面が主だった募集人による保険商品の説明、見積、査定、新契約、保全、支払い手続き等が、今では一元的にスマートフォンで顧客自らが行うことが可能になりました。またユーザー向けだけでなく、代理店とのビジネスを円滑に行うためのシステム構築など、その活用範囲も拡大しています。これらのシステムで扱うデータは、要配慮個人情報と分類される既往歴等のセンシティブなものを含んでいるため、企業にとって、取り扱いには特別な注意が求められています。

では実際に、これらのデータが格納されているシステムの運用はどうなっているのでしょう。金融業界全般で言えることですが、かつての主流であったメインフレームは既に、信頼性や互換性の高さ等の特別な理由から、一部システムのみに限定利用されていることが殆どです。特にIT活用需要の高い保険業界では、オープン系サーバOS(以下サーバOSとします)が採用されていることは勿論ですが、利便性や初期コストの面から、クラウドサービスの採用も急激に進んでいます。かつては大きかったクラウドサービス採用に対する危惧の声に対し、各クラウド事業者が、FISC安全対策基準への準拠性を示したリファレンス公開を積極的に進めることで、採用する側が確認しやすい状況になったことも、採用が進んでいる一因と言えます。

このような環境面での急激な変化とともに、新たなシステムの企画、導入も増えてしまうことで、システムの運用管理者が疲弊してしまうケースがあります。このことでシステムの運用をこなすことが先行してしまい、以下のような状況が起こりがちになっています。

例)

- 外部に委託したまま、詳しい状況を確認する時間がない

- 管理が大変なので、メンテナンスや設定変更の権限は制限せず、全権限をもったID(以下、特権ID)、パスワードでおこなっている

- 特権IDは複数人で共用している

システム運用負荷の増大とセキュリティリスク

これらの状況は、以下のようなリスクが発生してしまう恐れがあります。

- 委託先が不正を働きやすくなる

- 特権IDが外に持ち出され、本来の目的以外で使われやすくなる

- 実際にインシデントが起こっても、原因や犯人追跡の方法がない

具体的には、契約者の個人情報のほか、資産運用情報や取引先への融資などといった、非公開な財務系情報へアクセスされてしまうことが予想されます。これらの不正を行っても、ログを改ざんしたり、削除することで証拠を隠滅される恐れもあります。また、故意でなくても、操作ミスによるデータ削除、システムファイル破損、といった事故も考えられます。こういった危険な状態は必然的に、規定のガイドラインや規格を満たさないセキュリティレベルとなり、外部監査の指摘を受けることもあります。

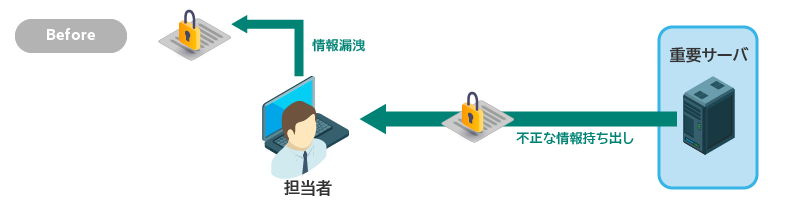

セキュリティ対策の導入イメージ

では、どのようなセキュリティ対策が必要になるのでしょうか。ITの活用を運用面で安定的に支えるには、罰則規定や監視体制の強化だけでなく、システム的なセキュリティ対策の導入が不可欠です。まずは対策をしていない、リスクの高い状態をイメージにすると、以下のようになります。

|

|

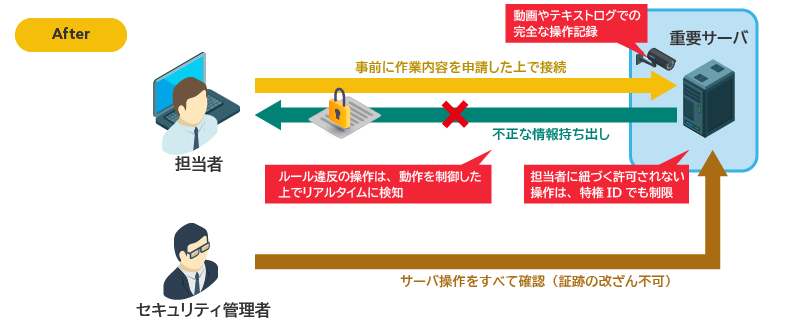

この状態から、必要なことは何でしょう。担当者に、「うっかり」の誤操作も含めた操作をしっかり制御し、さらに、不正行為を思い留まってもらうことです。以下の対策が考えられます。

- システムを管理する担当者とセキュリティ管理者を別にする

- 担当者に自由に特権IDを使わせず、事前承認制で利用状況を把握する

- 利用が承認されサーバにログインした後、特権IDであっても許可されない操作は制御する

- ルール違反はリアルタイムに検知し管理者に知らせる

- 担当者に監視している旨を知らせる

- 動画やテキストログで完全に操作を記録する

- 操作の記録は改ざんや消去ができないようにする

- セキュリティ管理者も制御、監視する

- システムへのアクセス履歴や操作記録となるログを保管し適切に運用する

|

|

さらに、不正が行えなかったとしてもそれを「行おう」とした行為がないか、後から容易に確認できる仕組みを整えておくと良いでしょう。

セキュリティインシデントは一般的に、外部からの攻撃、内部不正、管理者のオペレーションミスによって起こります。それが起こる前のシステム的な制御は不可欠です。あらゆる業界の中でも金融業界では特に、影響度の大きさを気にされるお客様も多いことから、アシストではお客様の不安を解消できるよう、あらゆる対策方法の選択肢を1つ1つ真摯にご提案しています。

まとめ

以上のように、ITシステム活用と環境の急変化を背景にした、システムの運用面でのリスクと対策についてお伝えしました。具体的には以下の対策が必要です。

- すべての権限が付与されている特権IDの利用は、自由に使えないようシステム的に制御する

- 特権IDでサーバにログインした際にも、操作制限をする

- すべての操作履歴、ログを適切に管理する

- システム的に制御されている状態でも、それらが行われていないことを確認

アシストではこれらの対策について、それぞれ以下のソフトウェアをご提案しています。

・特権IDの利用を管理し、ログを取得するiDoperation

・ユーザーのログイン後の不正操作を制御するSHieldWARE

・システム毎に分散するログを統合管理、保管し証跡を確認しやすくするLogstorage

セキュリティ対策ご提案や導入は、金融業界での実績も高いアシストに是非ご相談ください。独立系ベンダーだからできる、世界中から集めた本当に信頼できるソフトウェアの選択肢をご紹介します。

|

|