Logstorage

Logstorageは、大量のログデータを収集し、分析できるようにする統合ログ管理システムです。ログ管理システムのデファクトスタンダード製品として、小規模から大規模まで圧倒的なシェアを誇ります。

◎Logstorageのおススメ資料

Logstorageとは?

Logstorageとは、多くの実績を誇るインフォサイエンス社で開発された国産の統合ログ管理ツールです。標的型攻撃や内部不正への備え、PCIDSS/GDPR/監査への対応など、統合ログ管理に求められる機能を網羅しています。クラウド、オンプレミスを問わずアプリケーションやネットワーク機器を含めたあらゆるログを横断して一元管理し、監査対応をはじめとしたログの利活用に役立ちます。

なぜ統合ログ管理が必要なのか?

|

|

Logstorageが選ばれる理由

|

|

統合ログ管理を検討、導入するきっかけは主に以下の通りです。 |

|

|---|

- あらゆるログを収集可能

Logstorageは、テキストで出力されるログを全て収集できます。また、収集するログの種類や収集対象サーバへのLogstorageモジュール導入可否、ログ収集のタイミング(リアルタイムか、定期実行か)によって、あらゆる収集方法を提供しています。勿論、クラウドサービスのログも収集できますので、クラウドシフトに伴う複雑なシステム環境のログも一元管理が可能になります。

|

|

Logstorageは、最小で1サーバのログ収集からスタート可能です。最小構成でライセンスを購入したのち、ログ収集サーバが増えた場合は、増えたサーバ分のライセンスだけを購入することが可能です。 |

Logstorageの機能・構成・ライセンスについて

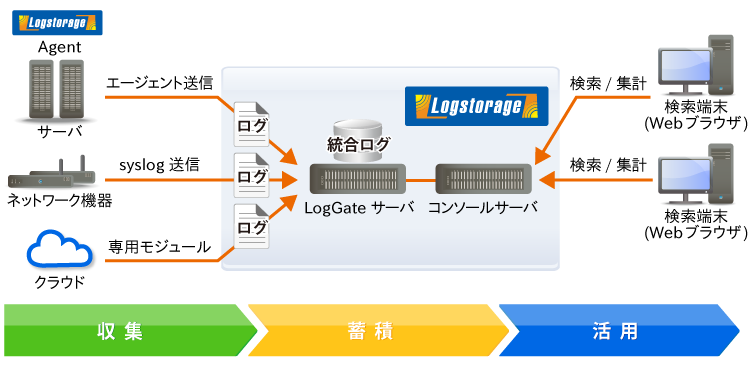

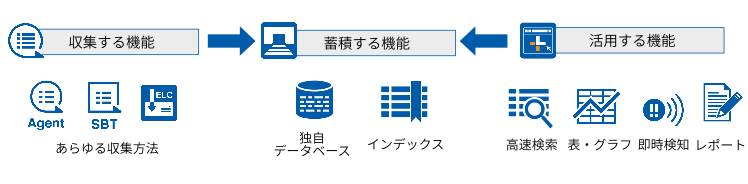

Logstorageは、ログを収集する機能、収集したログを蓄積する機能、蓄積したログを活用する機能の3つの機能で構成されています。

|

|

ログを収集する機能

|

|

|

ログを蓄積する機能

|

|

|

ログを活用する機能

|

|

|

Logstorageのライセンスについて

Logstorageは、ログ収集の対象となるサーバ台数と、ログ量に応じてライセンスを選択します。1つのサーバ内に複数種類のログがあり、それぞれ収集方法が違ったとしてもライセンス価格には影響しません。スモールスタートで始めて、ログ収集対象やログ量が増えてきたら、上位エディションに変更も可能です。

| エディション名 | LogGate1台が処理できるログ量(1日) | ライセンスに含まれるLogGate台数 | ログ収集対象のサーバ台数 | 集計・検知・レポート機能 |

|---|---|---|---|---|

| ワークグループ | 5GB | 1台 | 5台(6台以上は追加ライセンス) | オプション |

| スタンダード | 10GB | 1台 | 5台(6台以上は追加ライセンス) | オプション |

| エンハンスト | 15GB | 1台 | 5台(6台以上は追加ライセンス) | オプション |

| エンタープライズ | 10GB | 2台 | 無制限 | 込み |

| アドバンスト | 15GB | 2台 | 無制限 | オプション |

Logstorage関連資料ダウンロード

Logstorageの特長がよくわかる紹介資料や、ログの具体的な活用方法がわかる資料を無料でダウンロードできます。

Logstorageの評価版・トライアルをしたいお客様はこちら

Logstorageは、トライアル(評価版)も可能です。トライアルをご希望のお客様は下記お問い合わせフォームより「トライアル希望」とご連絡ください。担当者より折り返しご連絡いたします。

ログ管理の関連製品/サービス

セキュリティに関するその他の課題

- 【ID管理】あるべき姿の実装へ、ID管理・認証アセスメントサービス

- ID管理、アイデンティティ管理の対策を選定する方法

- クラウド時代のセキュリティ対策の考え方

- 環境変化と運用負荷に対応する「セキュリティソリューション」

- CA Privileged Identity Manager移行を検討されている方へ

- 自治体情報セキュリティポリシーの新ガイドライン(令和3年版)のポイント

- 最適なタイプを自己診断!テレワークセキュリティ対策の3つの解決策

- リモート業務の急拡大で見直したいセキュリティ対策

- ハイブリッドクラウド環境もカバーできる、認証・ID管理の解決策

- 【マルウェア対策】ゲートウェイで防御不能な3つの侵入ケース

- DX(デジタルトランスフォーメーション)推進とセキュリティの概念

- 【情報漏洩対策】USB、CDだけじゃない!Bluetooth、テザリング…社員の「スマホ」が企業の情報漏洩の原因になる3つの盲点

- 【ログ活用】AWSのログが活用できない!?AWSの運用担当が抱える5つの問題

- 仮想ブラウザ比較!経営者に知ってほしいインターネット分離の効果と実践方法

- 【標的型(サイバー)攻撃】対策のポイント

- 情報漏洩対策の全体像を知りたい方へ

- 【情報漏洩対策】ファイルサーバの情報漏洩対策 2つの方法

- 【情報漏洩対策】ネットワーク分離環境のデータ保護対策

- 【情報漏洩対策】社外ネットワーク接続による情報持ち出しリスク

- 【情報漏洩対策】Wi-Fiテザリングによる情報持ち出しリスク

- 【情報漏洩対策】USBメモリ等による情報持ち出しリスク

- 【ID管理】不要なアカウントの確実な削除による不正アクセス防止

- 【ID管理】Active DirectoryのID管理対策

- 【ID管理】アカウント変更履歴を取得

- 【ID管理】アカウント利用時におけるワークフローの仕組みを改善

- シングルサインオン(SSO)の選び方と仕組みの解説

- 【ログ活用】標的型攻撃対策に不可欠なログ分析

- 【ログ活用】個人情報保護対策のためのログ分析

- 【ログ活用】ログ監査、ログモニタリングの効率化