DX(デジタルトランスフォーメーション)推進とセキュリティの概念

企業におけるDX推進、クラウド活用は益々加速化しており、働く環境は劇的に変化しています。活きた情報をデータとしてリアルタイムに収集し、場所を問わず、それをどう活用していくかがこれからの企業価値につながります。ここでは、これらを護るために求められる概念とソリューションをご紹介します。

◎以下より資料をダウンロードいただけます

DX(デジタルトランスフォーメーション)とは

DXとは「Digital Transformation:デジタルトランスフォーメーション」の略称です。英語圏では「Transformation」が「X-formation」と表記されることから、略称は「DX」と表現されます。DXの概念は少し古く、2004年にスウェーデンのウメオ大学教授、エリック・ストルターマンが「ITの浸透が、人々の生活をあらゆる面でより良い方向に変化させる」と示した考え方が発祥とされています。

今では各所で様々な表現がされていますが、共通しているのは、日々の活動をまずはデジタル化したうえで、蓄積されていくデジタルデータを分析、活用し、ビジネスモデルをより良いものに改善していこうという考え方であると言えます。

DXを取り巻くセキュリティ課題

|

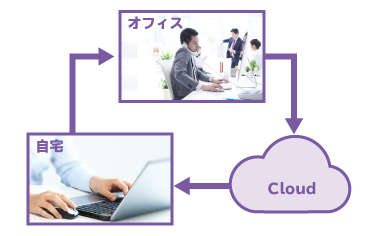

DXの実現、推進には、データを分析活用するための円滑な仕組みが求められます。そのような中で、既に多くの企業や組織で、ITシステムと従業員の働き方が大きく変化してきました。ITシステムも従業員(人)も、オフィスの中にあってデータを活用するだけでなく、リモートワークの急拡大やクラウドシフトに伴い、オフィスの中にいる人、リモートワークをする人、みんなが社内にもクラウドシステムにもアクセスするといった、いわば、人とシステムが内外に入り乱れているような状態となりました。データが存在する場所も、それにアクセスする人も方法も、多様化、複雑化している状況です。 |

|

こうした状態のなかで、従来のセキュリティ対策にだけに留まっていては、DXを推進するためのデータ活用を安心、安全に行えないことが起こりえます。実際に、このような事例もありました。

実際に起こった事例

- リモートワーク、テレワーク推進のために導入したVPN機器のセキュリティ脆弱性を狙ったサイバー攻撃

- 効率的で有効な営業活動を目的に採用した顧客管理システムの設定不備で、部外者も自由にアクセスできる危険な状態になっていた

- 顧客の利便性や満足度向上を目的に開発したキャッシュレス決済のシステムからの情報漏洩事件

これらはDXを推進するためにセキュリティという土台を後回しにしてはいけないということを示しています。2023年2月にアシストで調べたところ、検索エンジンでの「DX セキュリティ」というキーワードの月間検索数はわずか210件でした。2021年の時点では170件でしたので、増加傾向にはありますが、まだまだ「DX推進」と「セキュリティ」という2つの要素の関係が深いことについての認知度は高くないのかもしれません。

DX推進に求められるセキュリティインフラの概念

では、この安定、性能、セキュリティを叶えるITインフラとは、どのようなものであるべきでしょうか。ここでアシストではデータへのアクセスに着目しました。データは企業の重要な情報資産ですので、DX推進を阻む要因に、データへのアクセスに伴うセキュリティ課題があってはなりません。もしもこれらの課題を解決し、いつでもどこからでも、安全にアクセスできるITインフラができれば、DXを加速する大きな推進力に変わるはずです。アシストではこのITインフラをセキュリティインフラとしてご提案し、お客様に選択いただいています。

|

|

セキュリティインフラが解決できる3つの具体例

このセキュリティインフラの概念は、アシストが日々お客様からのご相談を伺ってきた過程から生まれました。

様々な形でDXが推進されるなかで頻繁にあるのが以下の3つのケースです。

ケース1.多すぎる認証IDとパスワードによる利便性の低下

|

|

|

ケース1の解決策

導入が比較的容易で実績のあるIDaaSによるSSOと、スムーズなID管理を実現する認証基盤ソリューションを

ご提案します。

これにより、以下のメリットがあります。

・シングルサインオンによるユーザ利便性の向上

・多要素認証による本人確認の強化

・社内システム/クラウドシステムの認証情報を一元管理することによるシステム運用負荷の軽減

■解決するソフトウェア:(IDaaS)Okta

、(ID管理)LDAP Manager

ケース2.リモートワーク端末からの情報漏洩

|

リモートワークでは、従業員が業務用のPCを持ち帰る運用にしている。

そうすると、通勤中の紛失が心配。PCに保存された機密情報のファイルが情報漏洩に 直結してしまううえ、持ち帰ったPCから、自由にインターネットにアクセスできてしまうことで、 怪しいWebサイト経由でマルウェアに感染してしまうリスクも心配だ。 |

|

ケース2の解決策

導入コストや環境などの個別要件により、業務端末のセキュリティを強化するテレワークソリューションをご提案します。仮想化技術を利用し、業務端末にはデータを持たせないようにするか、もしくは業務端末のデータはそのままに、いくつかのセキュリティ強化を行うかの選択肢があります。

以下のメリットがあります。

・PCのハードディスクを暗号化し、たとえPCを紛失しても安心

・仮想デスクトップの活用により、ファイル持ち出しを禁止したうえで不自由なく業務を遂行

・不必要なインターネットアクセスを禁止し、さらに高検知率のAI型マルウェア対策で安心安全なPC環境を実現

■解決するソフトウェア:(暗号化、資産管理、インターネットアクセス制御)秘文

(マルウェア対策EPP/EDR)Auroraエンドポイントセキュリティ(旧 Cylanceシリーズ)

(仮想化)Ericom

、Citrix

(インターネット分離)Ericom Shield

ケース3.オンプレとクラウドの管理工数

|

|

|

ケース3の解決策

システムの数が増え、異なる環境に散在してしまうことによるシステム管理者の負荷を自動化によって軽減するワークロード管理ソリューションを提供します。

それぞれのソフトウェアの導入により、以下を実現します。

・システムのメンテナンスに利用する特権アカウント管理を仕組化

・特権アカウントにも制限を実装し、不正アクセスを防止

・社内/クラウド問わずすべてのログを一元管理し、様々な用途に活用

・システムに潜む脆弱性を可視化、最重要の脆弱性に即対応

■解決するソフトウェア:(特権ID管理)iDoperation

、(ファイルアクセス管理)SHieldWARE

(脆弱性管理)Tenable

、(統合ログ管理)Logstorage

以上のように、それぞれの課題に対し最適なソリューションがあり、異なる具体的な環境やご要件に応じて、最適なサービスやパッケージソフトウェアを選択することができます。

まとめ

DXとは、日々の活動で蓄積されるデジタルデータをうまく分析活用し、ビジネスモデルをより良いものに改善する考え方です。DXの推進は、人の働き方やITシステムが大きな環境変化を迎えるなか、課題も多様化するセキュリティ要件に迅速に対応できるものでなければなりません。それには、企業の情報資産であるデータに、いつでも、どこからでも安全にアクセスできるセキュリティインフラを見直すことが重要です。

各ソリューションの概要は、下記に冊子でわかりやすく纏めました。セキュリティ対策の全体像の見直し、今後のIT計画策定のための資料として、是非お手元にダウンロードしてご利用ください。