Tenable

Tenableは、圧倒的実績の「Nessus」技術を中核とした専門性の高いサイバー攻撃対策ソリューションを提供します。Tenableブランドの製品は、世界中の公的機関や様々な業種、組織で、豊富な導入実績があります。

Tenableとは

脆弱性管理を中核とした、サイバーリスクマネジメントツール

|

|

|

アシストはTenableのプラチナパートナーです

アシストは、Tenable社より製品の販売代理店として最高位のプラチナパートナーに認定されています。日本国内における数多くの実績から、様々な事例を交えながら丁寧なご提案ができますので、どうぞ安心して、お気軽にご相談ください。

<Tenable製品ラインナップ一覧>

| 製品名 | 機能 | 概要 |

|

Tenable Vulnerability Management

(旧:Tenable.io) |

脆弱性管理 | サーバー、NW機器、クラウド、Web App、 ミドルウェアなどの脆弱性を可視化し、 高度で適切な優先順位づけを実施。 |

|

Tenable Cloud Security

(旧:Tenable.cs) |

クラウド資産の脆弱性管理 | クラウド基盤(AWS、Azure、Google Cloud) に対しCNAPP(CSPM、CIEM、CWPP等)を 提供し、設定ミスや脆弱性を検知。 |

|

Tenable Attack Surface Management

(旧:Tenable.asm) |

外部アタックサーフェス管理 (EASM) |

インターネットに接続された既知・未知の 外部公開資産を、攻撃者視点で継続的に マッピングし、目に見えないリスクを可視化。 |

|

Tenable Identity Exposure

(旧:Tenable.ad) |

Active Directoryの保護 | ADの脆弱性となり得る設定不備を検出し リスクを可視化。全ての変更を記録・監視し、 攻撃があればアラートで通知し、ADを保護。 |

| Tenable Web App Scanning (旧:Tenable.io WAS) |

Webサイトの脆弱性管理 | Webサイト(html、javascript、php)の 脆弱性を調査。Tenable Vulnerability Managementのオプション機能。 |

| Tenable OT Security (旧:Tenable.ot) |

OT環境の脆弱性管理 | Tenableの特許技術で、機器へ影響を与えずに OTネットワーク内の機器情報を取得。OT資産の 脆弱性の可視化と優先順位づけを実施。 |

<Tenable製品の包括ライセンス>

| 製品名 | 機能 | 概要 |

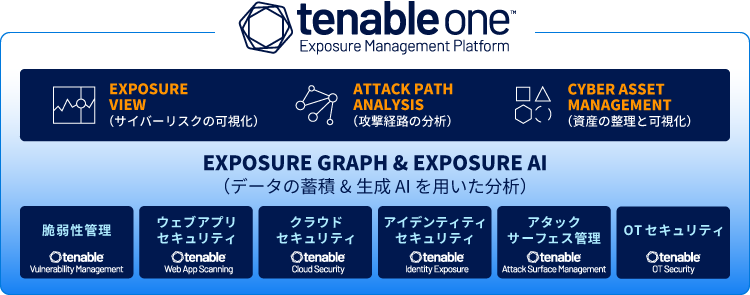

| Tenable One | Tenable製品の一元管理 | Tenableの各製品が収集した情報を一元管理し、 企業全体の状態の把握やリスクを可視化する ダッシュボードを提供。またTenableの各製品に 割り当てるライセンス数の柔軟な決定が可能。 |

Tenable Vulnerability Managementが実現する脆弱性管理とは

脆弱性管理とは

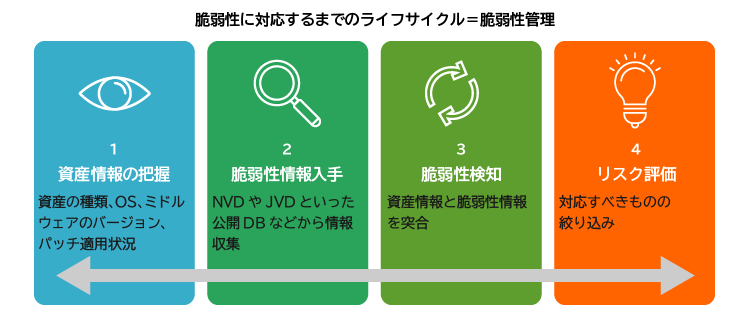

システムにおける脆弱性とは、プログラム上のミスや盲点に起因するソフトウェアの弱点のことです。これらは攻撃者の侵入の足掛かりとなり、企業のシステムの安全を一気に脅かす恐れがあります。脆弱性は1日に30~40件と膨大に見つかるため、バージョンアップやパッチ適用といった連続的な対応が必要となりますが、これらの一連のライフサイクルを脆弱性管理と称します。

|

|

脆弱性管理の課題

従来の脆弱性管理は、主にオンプレミス環境の資産が対象でしたが、昨今では社内外の枠を超え、オンプレミスからクラウド、ITからOTにまでシステム環境が広がりました。脆弱性管理に対応する人手不足やコスト高といった課題が加わり、より深刻な課題が顕在化しています。

|

クラウド環境を含めた全ての資産情報(IT、OT資産)が把握できていない |

|---|

|

正確な脆弱性情報を効率的に入手する方法がわからない |

|---|

|

自社の脆弱性の検知を人手で行うリソースがなく、外部の脆弱性診断サービスにはコストがかかる |

|---|

|

対応すべき脆弱性の判断が困難で優先順位がつけにくい |

|---|

Tenable Vulnerability Managementとは

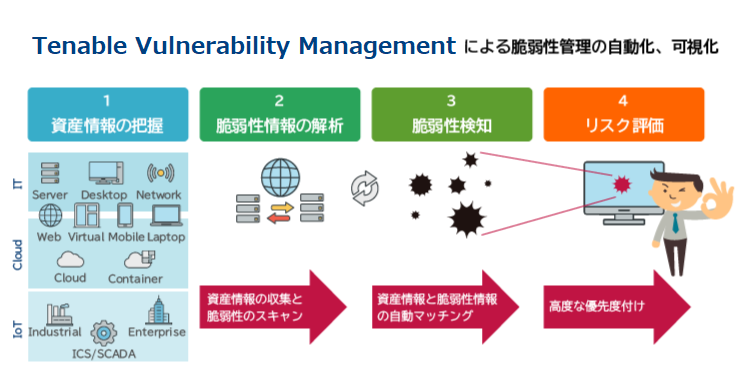

上記の課題を全て解決するのが、脆弱性管理プラットフォーム、Tenable Vulnerability Managementです。

Tenable Vulnerability Managementは、脆弱性管理のライフサイクルのうち、情報資産の把握からリスク評価までを自動化、可視化することができます。

|

|

まず、全ての企業資産に自動的にスキャンを行い(1)資産情報を把握できます。また、

Tenable Vulnerability Managementが独自で解析した脆弱性情報を用いて(2)、資産情報と脆弱性情報をマッチングします。脆弱性を検知すると(3)、その優先度をつけ(4)、ダッシュボード上でわかりやすく可視化できます。

|

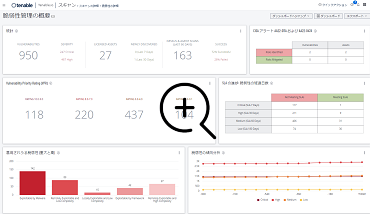

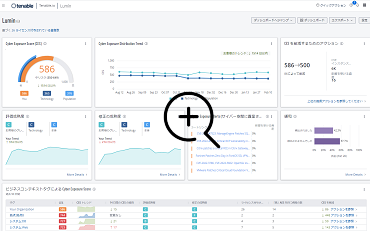

ダッシュボードは、右の図のように表示されます。この画面上では以下の情報がわかります。 |

ダッシュボードの例(クリックで拡大) |

Tenable Vulnerability Managementの3つの特長

Tenable Vulnerability Managementによる脆弱性管理には、次の3つの特長があります。

1.独自のスコアリングシステム

Tenable Vulnerability Management最大の特長です。共通脆弱性評価システムであるCVSS (Common Vulnerability Scoring System)では、脆弱性の評価点として一般的に7以上を重要と判断しますが、7以上と判定される脆弱性は数が多く、脆弱性を見付けても対処しきれないというのが各社の課題となっています。 Tenable Vulnerability Managementでは、実際に攻撃を受けやすい脆弱性かどうかといった点等を観点に加えた独自のスコア「Vulnerability Priority Rating(以下、VPR)」を併せて採用しています。VPRでは、重要と判断される脆弱性の数が、CVSSと比較した場合、3%程度になるため、緊急度の高い脆弱性への対応工数を大幅に削減することができます。

2.全ての企業資産を自動でスキャニング

Tenable Vulnerability Managementは、エージェントレスまたはエージェント導入により、オンプレミス環境のサーバやPCだけでなく、クラウド環境、コンテナ、OT環境までスキャンできます。資産情報の把握と脆弱性の調査を漏れなくカバーできるほか、脆弱性検出エンジンのプラグインを週に100以上と、業界でもトップクラスのペースでリリースしていますので、より多くの脆弱性を確認することができます。

3.自社対策の客観的評価

|

客観的評価オプション「Lumin」の画面(クリックで拡大) |

オプションの「Lumin」を導入すると、脆弱性の重要度に加え、資産の重要度も加味したスコアリングをレポートに出力することができます。また、他社と比較して、自社はどの程度脆弱性対策と管理ができているのかの評価ができますので、対応を上申する際のコミュニケーションツールとしても活用できます。 |

Tenable製品のご検討に向けて

アシスト品質

Tenable製品のご検討に向けてご不安な方へ、私たちが「アシスト品質」として3つのお約束をいたします。ぜひお確かめください。

ウェビナー/ダウンロード

ウェビナー/ダウンロードページでは、Tenable Vulnerability Managementのご紹介動画のほか、最小構成価格など、各製品の詳細がわかるPDF資料をお手元にダウンロードできます。情報収集に、まずはお気軽にご利用ください。

Tenable製品の試使用(15日間)

Tenable製品は全て、15日間の試使用で導入後のイメージを掴んでいただけます。アシストの試使用は、単なる製品の「貸し出し」で導入ご検討をお任せするのではなく、ご検討から決定まで、伴走してサポートさせていただきます。以下バナーより試使用ページにお進みいただき、一連の流れをお確かめください。

Tenable製品のお問い合わせ

お客様の対策ご検討をどのように進めるか、ご相談とあらゆる情報のご提供を以下のフォームより承ります。オンラインでのお打ち合わせもお気軽にお申しつけください。即日から3営業日以内に、担当者よりご連絡いたします。

|

|

|

|

お問い合わせの例

情報提供

脆弱性管理に関する課題、製品をどう選んだら良いか、活用方法やこれまでの事例など、お客様のご要望に合わせて情報提供いたします。

個別説明会、デモンストレーション

専任技術者による個別説明にて、お客様の環境にTenableが合うのかどうか、詳細なご質問等をお受けいたします。オンラインでの会議ご要望もお申しつけください。

お見積

お時間の無い方はまずは概算でも勿論大丈夫です。詳細はご要件などを伺い、費用やスケジュール感をお見積します。ご予算に合わせた、数パターンのご提案もさせていただきます。

脆弱性管理の関連製品/サービス

セキュリティに関するその他の課題

- 【ID管理】あるべき姿の実装へ、ID管理・認証アセスメントサービス

- ID管理、アイデンティティ管理の対策を選定する方法

- クラウド時代のセキュリティ対策の考え方

- 環境変化と運用負荷に対応する「セキュリティソリューション」

- CA Privileged Identity Manager移行を検討されている方へ

- 自治体情報セキュリティポリシーの新ガイドライン(令和3年版)のポイント

- 最適なタイプを自己診断!テレワークセキュリティ対策の3つの解決策

- リモート業務の急拡大で見直したいセキュリティ対策

- ハイブリッドクラウド環境もカバーできる、認証・ID管理の解決策

- 【マルウェア対策】ゲートウェイで防御不能な3つの侵入ケース

- DX(デジタルトランスフォーメーション)推進とセキュリティの概念

- 【情報漏洩対策】USB、CDだけじゃない!Bluetooth、テザリング…社員の「スマホ」が企業の情報漏洩の原因になる3つの盲点

- 【ログ活用】AWSのログが活用できない!?AWSの運用担当が抱える5つの問題

- 仮想ブラウザ比較!経営者に知ってほしいインターネット分離の効果と実践方法

- 【標的型(サイバー)攻撃】対策のポイント

- 情報漏洩対策の全体像を知りたい方へ

- 【情報漏洩対策】ファイルサーバの情報漏洩対策 2つの方法

- 【情報漏洩対策】ネットワーク分離環境のデータ保護対策

- 【情報漏洩対策】社外ネットワーク接続による情報持ち出しリスク

- 【情報漏洩対策】Wi-Fiテザリングによる情報持ち出しリスク

- 【情報漏洩対策】USBメモリ等による情報持ち出しリスク

- 【ID管理】不要なアカウントの確実な削除による不正アクセス防止

- 【ID管理】Active DirectoryのID管理対策

- 【ID管理】アカウント変更履歴を取得

- 【ID管理】アカウント利用時におけるワークフローの仕組みを改善

- シングルサインオン(SSO)の選び方と仕組みの解説

- 【ログ活用】標的型攻撃対策に不可欠なログ分析

- 【ログ活用】個人情報保護対策のためのログ分析

- 【ログ活用】ログ監査、ログモニタリングの効率化

.png)