最適なタイプを自己診断!テレワークセキュリティ対策の3つの解決策

コロナ禍で急遽テレワークを導入したり、拡大したことによる課題はありませんか。「テレワーク環境の使い勝手が悪く生産性が下がっている」「他社と同じサイバー攻撃被害に合うのではないか」「対策するにもコストや既存システムとの兼ね合いがある」といった課題は、どの組織でも共通しているのではないでしょうか。アシストは、十分な利便性とセキュリティを担保しつつ、コストを抑えた用途別のテレワークソリューションをご提案します。最適なタイプは、簡単なフローチャートで確認してみましょう。

よくあるテレワークの課題

|

|

利便性課題

- 導入したテレワークシステムは「使いにくい」と不評

- Web会議の音が切れる、VPN接続が不安定

- 直接インターネットを利用したほうが早いため、VPNを使ってくれない

セキュリティ課題

- マルウェア対策はパターンマッチングのみ

- 端末、VPNサーバなどの脆弱性が攻撃されるリスク

- 端末紛失による情報漏洩リスク

- VPN接続で社内ネットワークの全リソースが露出されるリスク

- RDP接続時の情報漏洩リスク

コスト課題

- VPN、回線、セキュリティ機器は簡単には増強できない

- テレワーク用にモバイル端末を配布したいが、BYODをずるずると継続している

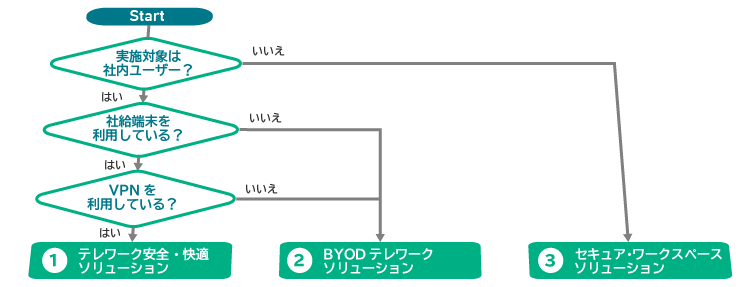

以下の簡単なフローチャートで、目的や用途に最適なソリューションを確認いただけます。

|

|

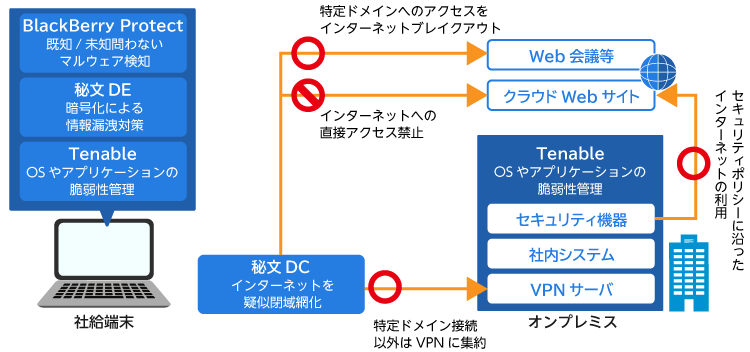

1.テレワーク安全、快適ソリューション

社給のモバイル端末とVPNという一般的なテレワーク構成をベースにしつつ、セキュリティ強化とユーザーの利便性の面を補強したい方向けのソリューション。社給端末の強固なマルウェア対策、情報漏洩対策、そして、インターネット環境を社内と同等に安全に利用できる疑似閉域網化で一般ユーザーにとって安全で快適なテレワークを実現します。

|

|

- ※図中のBlackBerry Protectは、CylancePROTECTの旧名称です

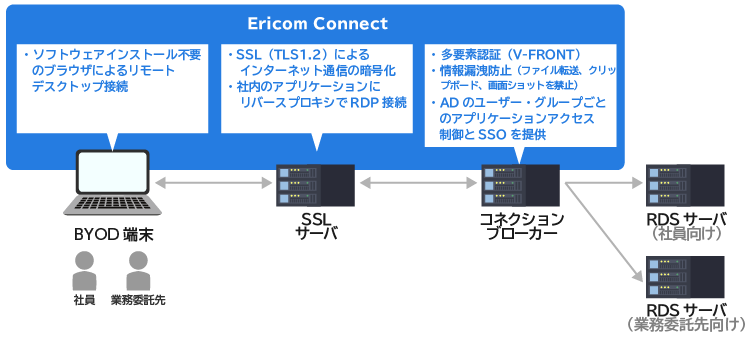

2.BYODテレワークソリューション

テレワーク用のモバイル端末を用意できないため、BYOD端末からアクセスさせたい場合や、業務委託先にもリモートアクセス環境を提供したい場合に最適なシンクライアントのソリューションです。多要素認証を追加して認証強化して不正アクセスを防止しつつ、ユーザーグループごとに許可されたアプリケーションのみのアクセスを提供します。BYOD端末利用時であっても情報漏えいにつながる恐れのあるファイル転送や、コピー&ペーストの制御など、テレワーク環境に必要なセキュリティを妥協することなく実現します。

|

|

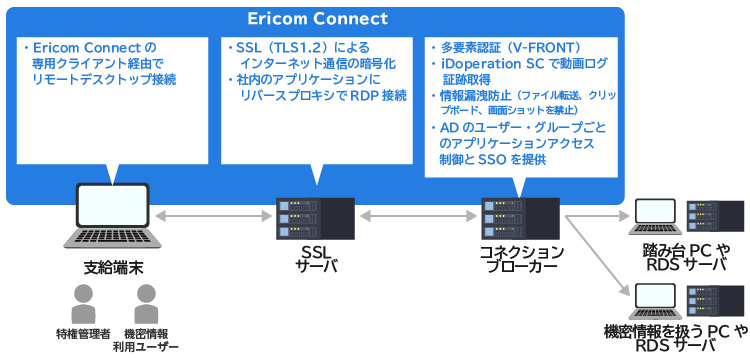

3.セキュア・ワークスペース・ソリューション

大量の個人情報を扱う業務を行う、特権ユーザーによるリモートからのシステム保守など、厳重なアクセスセキュリティとデータの持ち出し制御を必要とする場合のソリューションです。画面転送、多要素認証、アプリケーション単位のアクセス制御を提供し、さらには作業内容を動画ログに残して監査証跡として利用できます。まるで物理ルームのように堅牢なワークスペースを提供します。

|

|