仮想ブラウザ比較!経営者に知ってほしいインターネット分離の効果と実践方法

|

|

近年、ランサムウェアをはじめとするサイバー攻撃による被害で、企業の事業停止が相次いでいますが、その対策として仮想ブラウザの仕組みを利用した、インターネット分離を導入する企業が増えています。

本ページでは、インターネット分離が求められる背景と概要、そしてインターネット分離を実現する「Ericom Shield Cloud」についてご紹介します。

インターネット分離の有効性と求められる背景

経営課題としての認識が求められるセキュリティ対策

サイバー攻撃はもはや大企業や政府機関だけの問題ではありません。取引先や業務委託先、顧客など、サプライチェーンを構成するあらゆる企業が標的になっています。経産省より公開された『サイバーセキュリティ経営ガイドライン Ver3.0』 においても、以下のように提言されています。

多様化するサプライチェーン上のサイバー攻撃の起点は広く拡散しており、大企業等と直接の取引がない中小企業であっても、サプライチェーンを通じた間接的なつながりがある全ての企業において、地政学リスクや自然災害等のリスクに加えて、サイバー攻撃等によるリスクを考慮したリスクマネジメントが求められている。

さらに、最近ではランサムウェアによる攻撃も相次いでおり、病院での診療ができない、工場の稼働が止まってしまうなどの被害が発生しています。ランサムウェアによる被害の顕在化により、企業におけるサイバーセキュリティに関する被害は情報漏洩に留まらず、事業活動の停止へと影響が拡大しています。

このような事態を避けるためにも、サイバーセキュリティ対策は経営課題として重要になっています。セキュリティインシデントに対応するための1つの手段として、インターネット分離があります。インターネット分離により、全てのシステムのセキュリティを強化することができます。

インターネット分離がもたらすセキュリティ効果

「インターネット分離」とは、組織内のネットワークから外部のインターネットを分離し、ランサムウェアやEmotetをはじめとするマルウェアなどの脅威から、組織を守る仕組みです。IPAの調査によると、インターネットを経由したマルウェア感染は、組織の脅威の80%以上を占めています。これらの脅威を分離することで、セキュリティのリスクを大幅に減らすことができます。

本記事では、インターネット分離で実現する、標的型攻撃などのサイバー攻撃対策について解説します。

各機関でインターネット分離を推進

情報システムのセキュリティを向上させるため、総務省、文部科学省、NISC、IPAなどの機関が相次いでインターネット分離やネットワーク分離の推進を進めています。インターネット分離により、標的型攻撃やサイバー攻撃などのリスクを削減できることから、多くのガイドラインが出されています。

2015年以降 日本の政府機関は、重要情報を扱う情報システムを保護するために、インターネットから分離することを強く勧めています。これにより、自治体の住民基本台帳システムや校務系システム、大手旅行会社のシステムなど、多くのシステムでのインターネット分離が実施されています。また、経済産業省・IPAが公表した『サイバーセキュリティ経営ガイドライン』

では、技術対策の一例としてネットワーク分離や多層防御が挙げられています。これらの対策により、情報システムのセキュリティを強化することができます。

2017年には文部科学省が『教育情報セキュリティポリシーのガイドライン』

において、校務系システムとWeb閲覧やインターネットメールなどのシステムとの通信経路を分離し、これを徹底するよう求めています。これを契機に、教育機関での情報セキュリティが強化されるようになりました。

求められるインターネット分離の要件

インターネット分離は非常に強力なサイバー攻撃対策ではあるものの、実現する方法によってはユーザの利便性が損なわれ生産性が低下する恐れがあります。また、昨今ではクラウドサービスの利用が業種、業態を問わず広まっており、インターネットへの接続は必要不可欠になっています。

そのため、現在求められているインターネット分離の要件は、業務ネットワークをインターネットから隔離しつつも、安全かつ快適にWeb閲覧やSaaSなどのクラウドサービスを利用できることが求められています。

インターネット分離の実現方法

インターネット分離の実現方法として、大きくは物理的な分離と論理的な分離方法があり、それぞれの環境や業務形態に適した選択が可能です。

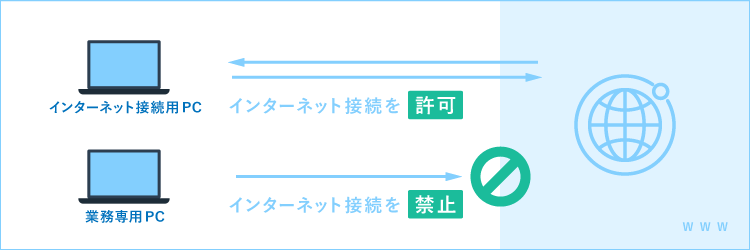

物理分離

確実な手段ですが、インターネット接続用の端末や回線を用意する必要があります。そのため工数やコストがかかる上に、用途に応じたPCの使い分けなど利用者の利便性低下が懸念されます。これに対し論理分離は、利用者は1台の業務端末からインターネットと内部ネットワークの両方を利用することができます。このことから、現在のインターネット分離方法は論理分離が主流となっています。

論理分離

様々な方式があり、2000年代後半から広まったクライアント仮想化技術

をベースにした仮想デスクトップや仮想アプリケーション方式。2010年代にはコスト削減のためにLinuxプラットフォームを使った仮想ブラウザ方式なども注目を集めました。

そして最近では、仮想コンテナ技術を使った次世代の仮想ブラウザであるリモートブラウザ分離ソリューション(RBI)の採用が増えつつあります。また、クライアントPCに専用ソフトウェアをインストールし、クライアントPC上で実行環境を分離するセキュアブラウザ方式もあります。

このように論理分離には様々な方式が存在しており、企業は自社のインフラ環境やセキュリティポリシーに合わせて、最適なソリューションを選ぶことができます。

アシストでは、RBI方式の「Ericom Shield Cloud」を取り扱っています。

主なインターネット分離方式の種類・比較

ここでは各インターネット分離方式の種類を比較しながらご紹介します。

物理分離

|

|

物理的に業務ネットワークとインターネット接続できる回線を分けています。このため、業務ネットワークはインターネットの脅威から常に保護されます。

一方、デメリットとして、物理的にネットワークを分けているため端末やネットワーク回線などをそれぞれ用意する必要があり、2倍のコストが発生します。また、業務系の端末とインターネット系端末との間で容易にデータ転送ができず、操作性が低下する可能性があります。

リモートブラウザ分離(RBI)

|

|

論理分離方式の中では次世代型であり、最新のインターネット分離方式です。全てのインターネット接続は仮想コンテナ上でリモート実行され、企業ネットワークを完全に保護します。

仮想コンテナベースの技術はユーザーの操作性に優れており、ローカルPCで普段利用しているChromeやEdgeなどのブラウザをそのままリモートブラウザとして利用が可能です。そのため、従業員は特別な操作教育を受けずに、リモートブラウザを利用することができ、常に安全なインターネット接続が可能となります。また、クラウドサービスとして提供されているため、初期コストを抑えて短期に導入できることも特徴です。

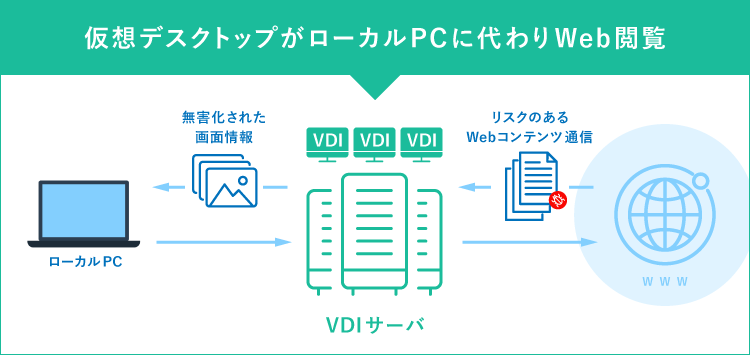

VDI(仮想デスクトップ) の画面転送

|

|

しかし、VDI環境を構築するために、専用のハードウェアやソフトウェアが必要であり、一般的には他の方式と比べてかなり高額な分離方式となります。またハードウェアやネットワークの適切なサイジングが難しく、アクセスが集中する時間帯ではパフォーマンスの著しい低下が問題になることもあります。そのため最近では、コスト増加やパフォーマンス低下の課題から別の分離方式を検討する企業もあります。

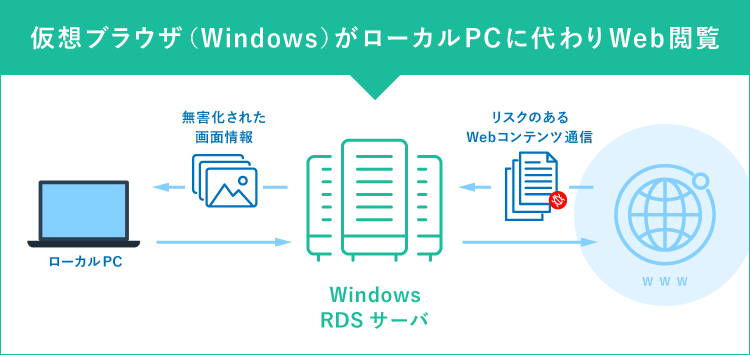

仮想ブラウザの画面転送(Windows)

|

|

RDS(Remote Desktop Service)方式とも言われるWindowsサーバ環境上で実行されるブラウザアプリケーションを仮想化して分離する方式です。VDI方式に比べて個々の仮想デスクトップをメンテナンスする必要がないため、管理者の作業が容易になります。また、RDSはユーザーごとにポリシー設定をすることも可能であり、1台のサーバで複数のユーザが同時利用できることから集約性に優れた方式となります。

一方でWindowsサーバ環境でRDSを利用するには、専用のライセンスが必要なため、コストが増加します。また、サーバに障害が発生した場合に全てのユーザーに影響を与えるため、一般的には冗長化構成を組むことが望ましいです。

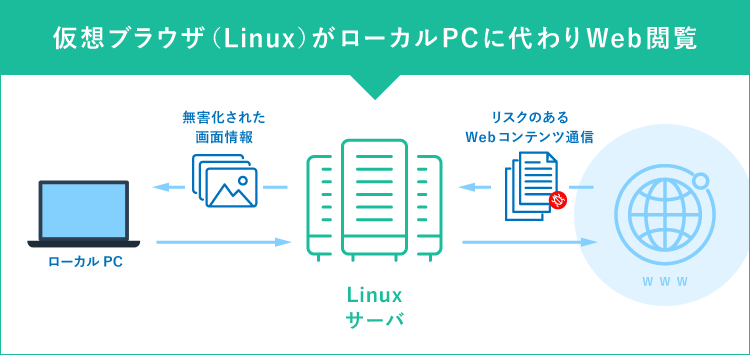

仮想ブラウザの画面転送(Linux)

|

|

LinuxコンテナやLinuxデスクトップ上で仮想ブラウザを実行し、ブラウザ画面を端末側に転送する方式です。サーバやネットワークの構成はWindowsの仮想ブラウザ方式と同等ですが、仮想ブラウザの実行環境をLinuxにすることで、Windows関連のライセンスコストを大幅に削減することが可能になります。

一方で、Linuxプラットフォームは専門的なスキルが必要であるため、Linuxを熟知した専任の技術者を必要とするケースもあります。

セキュアブラウザ

|

|

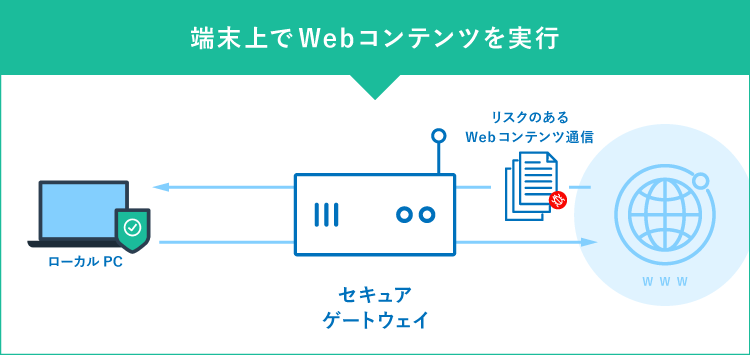

セキュアブラウザ方式は専用のソフトウェアをローカルPC上にインストールすることで、ローカルPC上での実行環境を分離することが可能です。ローカルPC上の分離になりますので、厳密にはインターネット分離とは言えませんが、比較的安価な製品が多いため、コストを最優先で検討される企業で導入されるケースがあります。

セキュアブラウザによるインターネット接続は分離された実行環境で行われますが、一般的なインターネット分離方式とは異なりWeb上のコンテンツがローカルPCまで到達してしまうため、PCや内部ネットワークへのマルウェア流入、感染拡大リスクは残ったままとなります。

Ericom Shield Cloud リモートブラウザ分離ソリューション

ゼロトラストアーキテクチャのリモートブラウザ分離ソリューション

アシストではゼロトラストアーキテクチャのリモートブラウザ分離ソリューションとして「Ericom Shield Cloud」

を提案しています。Ericom Shield Cloudはブラウザ、メール、ドキュメントをきっかけにしたあらゆるインターネット経由の攻撃からお客様を保護します。また、クラウドネイティブに設計されたEricom Shield Cloudは、調査会社のガートナー社が提唱したSASE(Secure Access Service Edge)の中核コンポーネントであるRBI(Remote Browser Isolation)にも対応しています。

「リモートブラウザ分離ソリューション」について更に詳しく知りたい方へ

インターネット分離製品の導入をご検討いただく上で、ご参考となる情報をまとめた資料を無料でプレゼントしております。

「仮想ブラウザ」によるインターネット分離 ~失敗しないための3つのポイント~

|

|

1.ガイドラインも多数! 標的型攻撃対策に有効な

「インターネット分離」 2.注目を集めている「仮想ブラウザ」による

インターネット分離とは? 3.仮想ブラウザによるインターネット分離のメリット

5.仮想ブラウザによるインターネット分離を実現する4.仮想ブラウザによるインターネット分離の導入 失敗しないための 3つのポイント 「Ericom Shield」 |

Ericom Shield 紹介資料

|

|

・インターネットの脅威とインターネット分離の必要性

・Ericom Shield 6つの特徴 ・Ericom Shield 詳細機能 ・クラウド版とオンプレミス版 ・ライセンスとサポートサービス |

Ericom Shield Cloudオンデマンドセミナー

ランサムウェア被害は他人事ですか? 事業継続に必要な脅威対策とは

Web、メールからの脅威を遮断する「リモートブラウザアイソレーション(Web分離)」

ランサムウェアの侵入経路として最も利用される「Web」「メール」からの脅威を遮断する「リモートブラウザアイソレーション(Web分離)」をご紹介いたします。オンデマンド配信なので、いつでもお好きな時間にご視聴いただけます。

セミナー/イベント情報

お問い合わせ

|

|---|