- ID管理

iDoperation V2とWindows Server 2016のWサポート終了に備える!移行の勘所

iDoperation V2のサポート終了を目前に控えたユーザーの方向けに、スムーズな移行のポイントをまとめました。

|

|

みなさんこんにちは。長谷川まりです。

クラウドの活用、組織の枠を超えた活発な情報交換、場所を問わない働き方の広まりなどを背景に、IT環境は複雑化しています。セキュリティ対策においても同様ですね。これまでの境界防御が通じなくなり、情報が溢れる今、情報セキュリティ対策の原点とも言える「ISMS」の考え方が、情報整理に役立つかもしれません。今回はその概要を、簡単におさらいしてみましょう。

ISMSとは「Information Security Management System」の略称で、情報セキュリティを管理する仕組みのことです。認定規格として、国際標準化機構(ISO)、国際電気標準会議、日本工業規格の3つの規格があり、それぞれISO 27001、IEC27001、JIS Q 27001と呼ばれます。よく、ISO/IEC27001という表記がされていますが、これはISOとIECが共同で行っている認定だからです。さらにJIS Q 27001は、ISO/IEC27001を日本語訳したもので、ISO/IEC27001とほぼ同じ内容です。つまり色々言い方はあるけれど、ほぼ全部同じと考えて大丈夫です。

ISMSと言うと、認定評価から想起される堅苦しいイメージがあるかもしれませんが、明確な評価基準があるわけではなく、組織における情報セキュリティの管理・向上のための継続的な活動を分かりやすくまとめたものです。

ISMSでは、情報セキュリティを構成する3つの要素(機密性、可用性、完全性)に分解し、情報セキュリティとは何かを説明しています。この3つの目的は「データがいつも正しく」「いつでもデータが利用でき」「必要のない人間にはデータアクセスを許可しない」状態を維持することです。つまり、いつでも業務が滞りなく実施できることが、情報セキュリティの目的です。情報セキュリティとはBCP(業務継続計画)を実施するための施策とも言えます。

<情報セキュリティの3要素>

| 区分 | 説明(JIS Q 27001の説明) | もっと簡易な説明 |

| 機密性(Confidentiality) | 認可されていない個人、エンティティまたはプロセスに対して、情報を使用させず、また開示しない特性 | 関係ない人に、関係ないデータを触らせてはいけません |

| 可用性(Integrity) | 正確さおよび完全さの特定 | システムなのですから、データは正しくなければなりません |

| 完全性(Availability) | 認可されたエンティティが要求したときに、アクセス及び使用が可能である特性 | システムなのですから、必要時に利用できないと意味がありません |

また、情報セキュリティでは、リスクの定義を押さえておくと、対策の考え方が整理しやすくなります。まず、リスクというと「危険なもの」と考えがちですが、実は、リスクそのものに問題があるわけではありません。リスクとは脅威と脆弱性によって発生するもので、脅威とはリスクの原因となるもの、脆弱性とは脅威によって露わになる問題点である、という関係性があります。

例えば、泥棒は脅威にあたります。脆弱性は鍵がないなど、泥棒に対して弱い部分が該当します。泥棒がいなければ、鍵はかけなくてすみますし、泥棒が高度な技術を要していたら、簡単な鍵では突破されてしまいます。泥棒に入られる、泥棒に資産が盗まれるということがリスクです。この場合、泥棒のレベルと、鍵の強度でリスクは変わります。また、資産の重要度も関連します。そもそも重要な資産が存在しないのであれば、鍵も不要かもしれませんし、とても重要な資産があれば、泥棒はめったにいないとしても、損害が大きくなるので、脆弱性はしっかり対策しなければなりません。

| 要素 | 説明(JIS TR Q 0008:2003の説明) | 要素の例 | 要素の特徴 |

| 脅威 | システム又は組織に危害を与える事故の潜在的原因 | 泥棒! | 変えることができない (泥棒はいなくならない) |

| 脆弱性 | 脅威によって影響を受ける内在する弱さ | 古いタイプの簡易なドア鍵 | 変えることができる (鍵を変える等) |

| リスク | ある脅威が脆弱性を利用して損害を与える可能性 | 盗難にあう可能性 | 変えることができる (脆弱性を減らすなど) |

|

|

また、リスク管理についても整理しておきたいと思います。リスク管理とは、「危険なことには全て対応する必要がある」ということではなく、リスクを正しく認識し、リスクを受容可能なレベルまで調整することを言います。具体的には以下のように、リスクの低減、リスクの保有、リスクの回避、リスクの移転によって対応します。

| リスクの対応 | 説明 | 対策例 |

| リスクの低減 | 既に存在する脆弱性に対して、情報セキュリティ対策を行うことにより、リスクの発生確率を下げる | モバイルPCの紛失という脅威から発生する情報漏洩事故に対し、HDD暗号化を実施する |

| リスクの保有 | リスクのレベルを共用可能な範囲にまで下げた上で、事故発生の結果は受容する | モバイルPCのHDD暗号化まではかけないが、「PCにデータを残さない」「BIOSパスワードをかける」「PCログインパスワードを強化する」などの対策を実施する。対策を行った上での事故発生の結果は、受容する |

| リスクの回避 | 脅威の原因となるものを無くす、あるいは別の方法に切り替えることで、リスクの発生をゼロにする | 新しい運用を検討する ・PCの社外持ち出しは許可しない ・データレスの専用持ち出しPCを準備する |

| リスクの移転 | リスクを他者に移動する | 情報漏洩事故を見越した保険契約をする |

なお、情報セキュリティ対策はあくまでもBCPが目的であるため、リスクの対策によって情報が使えなくなったり、情報の損失以上のコストをかけないよう、対応の指針は業務継続の観点から決めていきます。

|

|---|

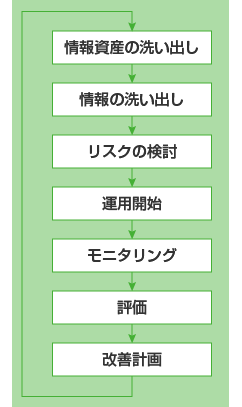

以上のリスク管理を、PDCAにより継続して実施するための仕組みがマネジメントシステムです。

1. 情報資産の洗い出し

守るべき情報が保存されている資産(PC等)をまず認識する必要があるでしょう。個人情報保護法の個人情報の棚卸で実施されている内容と同じはずです。

2. 情報の洗い出し

情報資産内の情報を洗い出します。可能ならば情報に重要度を定数化します。

3. リスクの検討

情報の重要度に対して、脅威・脆弱性のレベルはどうかという観点でリスクのレベルを検討し、リスク管理で説明した手法で対応します。

4. 運用管理

5. モニタリング

6. 評価

きちんと動かして、対策が問題なく機能しているかを忘れずにチェックします。

7. 改善計画

4.~6.ができていればこそ、改善計画が実施でき、この結果、PDCAが回るようになります。

改善計画はBCPのための計画ですので、間接的にでも、必ず経営層の意見が反映するように仕組み作りを行います。

以上のように、今回はISMSについてお話ししました。

セキュリティ対策の手法や製品はかなり幅広い範囲で存在しますが、ISMSは、考え方の原点に立ち返らせてくれる感じもしませんか。セキュリティ対策の迷宮に入った時は、ぜひ思い出してみてください。

長谷川 まり

|

|

iDoperation V2のサポート終了を目前に控えたユーザーの方向けに、スムーズな移行のポイントをまとめました。

最新のサイバー攻撃手法から、企業の取るべき対策までをご紹介します。サイバー攻撃によるデータの奪取や暗号化などのリスクを下げるために、有効な対策を複数実施し、防御層を重ねる「多層防御」について解説します。