- Oracle Database

もう迷わない!SYSAUX表領域の肥大化の原因と対処法を徹底解説!

本記事では、SYSAUX表領域の肥大化の主な原因と、現場DBAの方がいますぐ実践できる原因特定・対処・予防のステップを、具体的なSQL例とともに整理して解説します。

|

|

近年、猛威を振るい、企業にとって深刻な脅威となっているランサムウェア攻撃。特に「企業の重要資産であるデータベース」への対策は喫緊の課題です。しかし、どれだけ防御を固めても侵入リスクをゼロにはできない今、重要になるのは「万が一感染しても、確実にデータを復旧できる仕組み」です。

毎年『情報セキュリティ10大脅威(*1)』で上位に位置づけられるランサムウェアに対し、

「Oracle Cloud Infrastructure(OCI)のOracle Database Zero Data Loss Autonomous Recovery Service(ZRCV)」を利用した対策を紹介します。

ZRCVをどのように利用すればランサムウェア対策ができるのかを設定方法も合わせて紹介します。

(*1)出典:IPA(情報処理推進機構)

「情報セキュリティ10大脅威 2025」

「情報セキュリティ10大脅威 2025 解説書(組織編)」

Index

ランサムウェア(Ransomware)は、「Ransom(身代金)」と「Software(ソフトウェア)」を組み合わせた言葉で、マルウェア(悪意のあるソフトウェア)の一種です。

ランサムウェアは、サーバー上のファイルを暗号化し、利用者がファイルを利用できなくしたうえで、その解除と引き換えに金銭を要求するサイバー攻撃です。

データベースを攻撃対象としたランサムウェアは、通常のファイルではなく、データベースに保存されているデータを狙うマルウェアです。

ランサムウェア対策における「最後の砦」はバックアップです。ベストプラクティスとして知られている「3-2-1-1-0バックアップ・ルール」を基準に整理します。

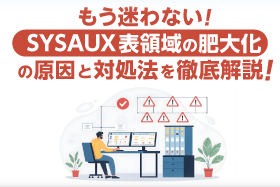

3-2-1-1-0バックアップ・ルールは、ランサムウェアや災害からデータを守るための新しい指針で、従来の3-2-1ルールを強化したものです。

記載する5つの条件を満たすことを基準とし、米国政府機関のCISAも推奨しています。

一般的な3-2-1-1-0バックアップルール

(画像をクリックすると拡大表示します)

一般的な3-2-1-1-0バックアップルール

3:データのコピーを3つ保持する

元データを含め、少なくとも3つのコピーを持つことで、データ消失の可能性を限りなく低くする。

2:2種類の異なるメディアに保存する

異なる種類のストレージ(例:ディスク、テープ、クラウドなど)を使用することで、

メディア固有の障害やランサムウェアの攻撃手法に対する耐性を高める。

1:1つのコピーをオフサイトに保存する

地理的に離れた遠隔地(例:別のデータセンター、遠隔のクラウドなど)にコピーを保管し、

火災や地震などの地域固有の災害からデータを保護する。

1:1つのコピーを変更不能にする

クラウドや特定のストレージで「指定期間中は誰もデータの変更・削除ができない」という

設定を施し、ランサムウェアによる暗号化や改ざんからバックアップデータを守る。

0:リストア試験で失敗を0件にする

バックアップデータが確実に復元可能であることを証明するため、定期的にテストや検証する。

『3-2-1-1-0バックアップルール』に従ってバックアップを実装したいがコストや時間の確保が難しい場合に有効なのが『ZRCV』です。

OCIのZRCVは、OCI上で提供される、Oracle Database向けのフルマネージドのバックアップ・リカバリ・サービスです。

従来のバックアップよりも高度にデータを保護し、特にランサムウェア感染やその他の障害時にデータ損失ゼロに近い状態で迅速に復旧できます。

ZRCVの特徴を『3-2-1-1-0バックアップルール』に沿って説明します。特にランサムウェア対策で重要となる「変更不可」と「リストア検証」を、ZRCVがいかに強力にサポートするかご注目ください。

ZRCVの3-2-1-1-0バックアップルール

(画像をクリックすると拡大表示します)

ZRCVの3-2-1-1-0バックアップルール

3:データのコピーを3つ保持する

ZRCVはデータベースの『REDOログ(データ変更履歴)』をリアルタイムにバックアップ用

サブネットへ転送し、リカバリ・ポイント(復旧可能時点)を細かな間隔で多数確保します。

これにより、リカバリ・ポイント(復旧可能時点)を多数保持することができるため、ランサムウェアに

感染しデータが暗号化された場合でもデータ損失のリスクを最小化することができます。

2:異なる2種類のメディアに保存する

ZRCVはディスクベースの高速復旧に特化しています。テープ等との併用でより強固になります

1:1つのコピーをオフサイトに保存する

災害対策(DR)の観点も含める場合は、DataGuard等と組み合わせて遠隔地転送を行います。

1:1つのコピーを変更不能にする

ZRCVで取得したバックアップは、DB管理者権限であっても削除することができません。

またOSからもファイルとして見ることができません。

0:リストア試験で失敗を0件にする

ZRCVは、バックアップしたデータに対して自動で完全性を検証します。

これにより、バックアップデータが破損していないことを確認し、確実にリカバリ可能である

ことを保証します。

これほど堅牢な保護機能を自前で構築しようとすると設計・運用が非常に複雑になりますが、ZRCVならわずか5ステップ、GUI上の操作だけで完結します。ここからは、その驚くほどシンプルな設定方法について説明します。

まず前提としてBaseDB、仮想クラウド・ネットワーク(VCN)が事前に作成済みであることとします。以下の5ステップで設定します。

ZRCVで利用できるバックアップの保管サイズとデータベース数には制限があります。

バックアップを保管する予定サイズとデータベース数が制限に抵触しないかを確認します。もし、不足する場合はサポート窓口宛に上限引き上げを申請します。

【図1】[制限、割当ておよび使用状況]

(画像をクリックすると拡大表示します)

![【図1】[制限、割当ておよび使用状況]](https://www.ashisuto.co.jp/db_blog/article/N0464-01.png)

【図1】[制限、割当ておよび使用状況]

【図1】[制限、割当ておよび使用状況]の画面にて「利用可能上限のバックアップサイズ(protected-database-backup-storage-gb)」は、4,000GB、対象データベース数(protected-database-count)は10であることが確認できます。

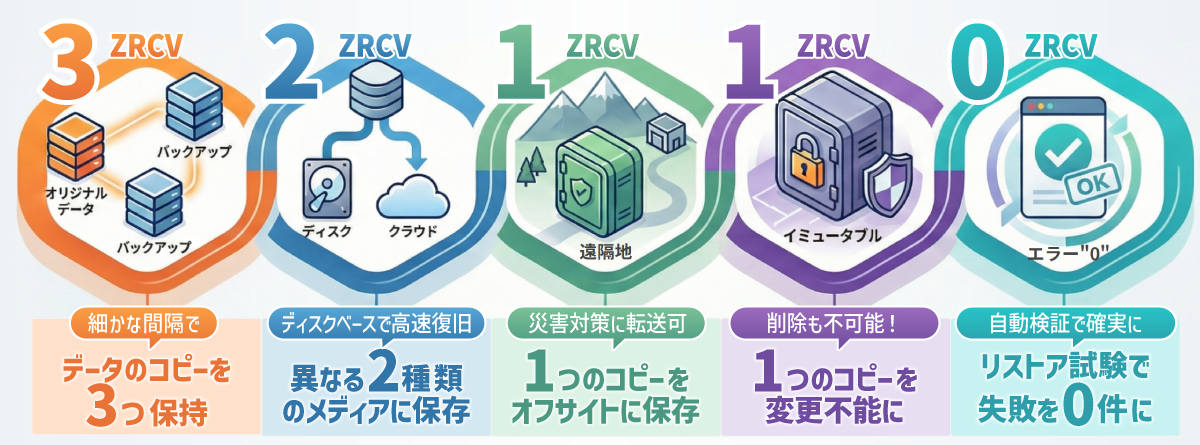

ZRCVと関連リソースへのアクセスを有効にするため、必要な権限(ポリシー)を付与します。

【図2】ポリシーの作成

(画像をクリックすると拡大表示します)

【図2】ポリシーの作成

ZRCVの用途ごとに、あらかじめポリシーが準備されています。[ポリシーの作成]の画面にて「自律型リカバリ・サービスですべてを行う機能」を選択します。

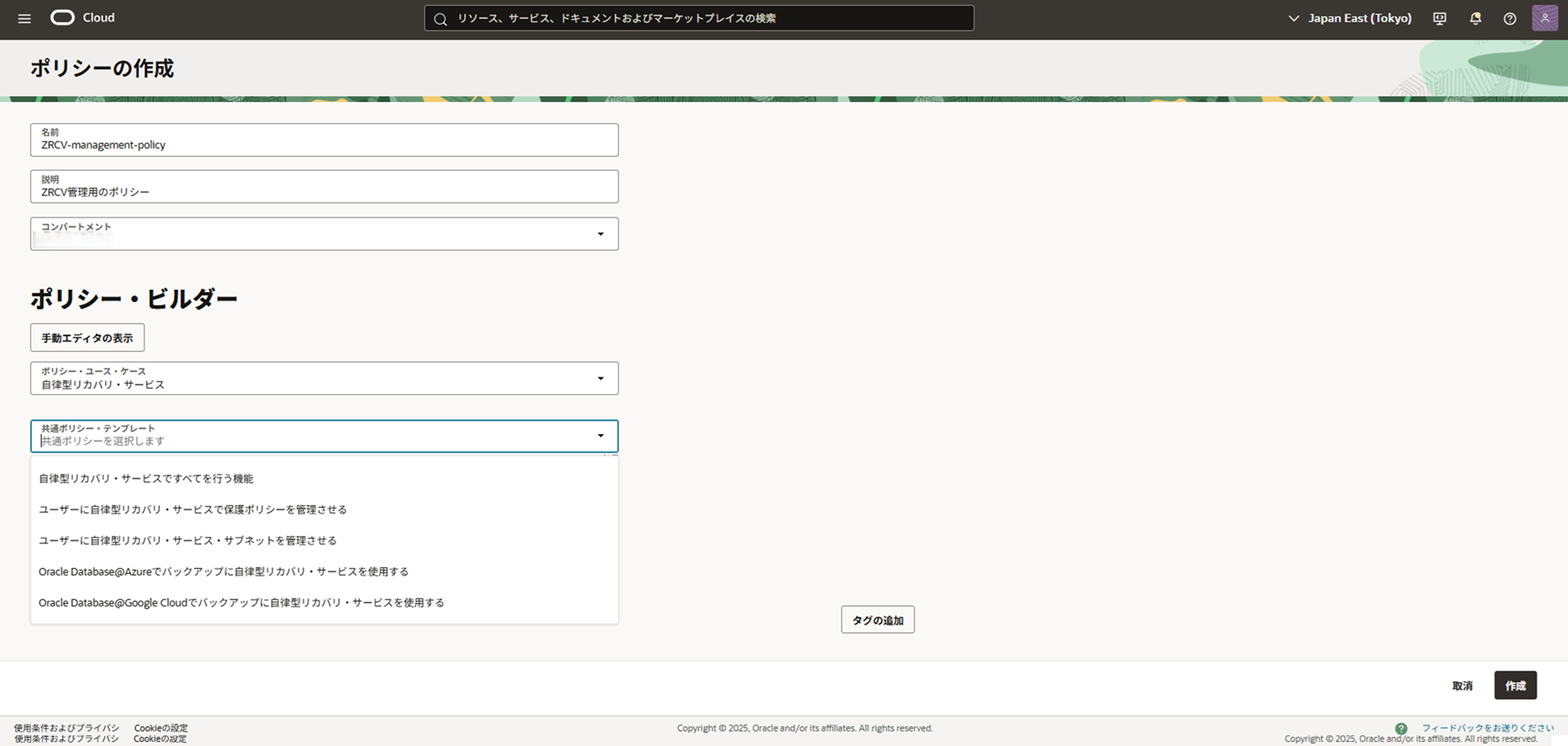

バックアップデータの保護を強化するために、バックアップ保存用に分離したサブネットを作成します。

その後に、バックアップ対象のデータベースサーバーと作成したバックアップの保存先のサブネットとの通信を許可します。

【図3】サブネットの作成

(画像をクリックすると拡大表示します)

【図3】サブネットの作成

[サブネットの作成]の画面にてリカバリ・サービス用のサブネットを作成します。「IPv4 CIDRブロック」は「/24」を推奨します。

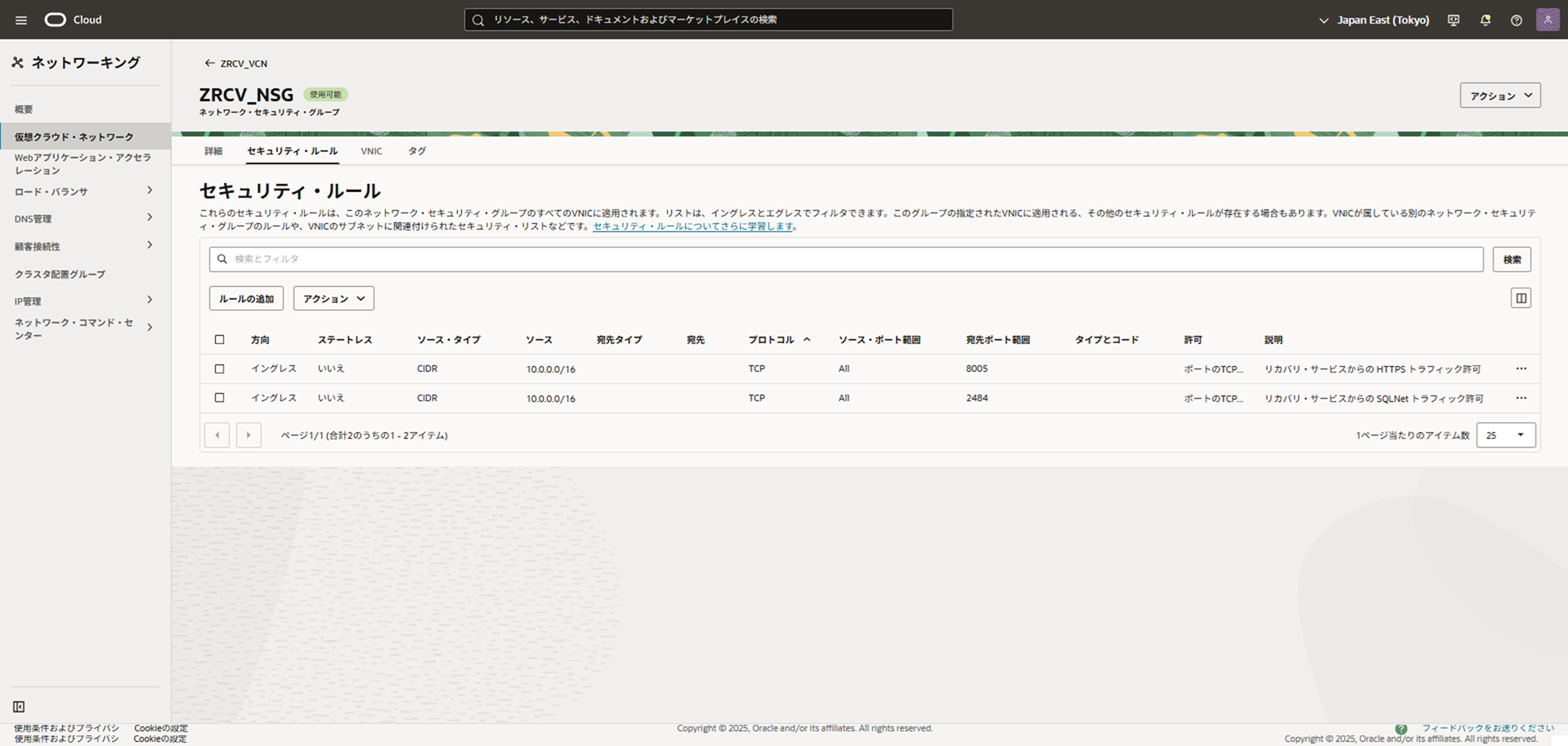

【図4】セキュリティ・ルール

(画像をクリックすると拡大表示します)

【図4】セキュリティ・ルール

バックアップ対象のデータベースサーバーがあるサブネット(10.0.0.0/16)に対して、「TCP/2484」と「TCP/8005」の受信(ingress)を許可します。

ZRCVが通信できるように、リカバリ・サービス・サブネットに事前に作成したリカバリ・サービス用のサブネットとネットワーク・セキュリティ・グループ(NSG)を登録します。

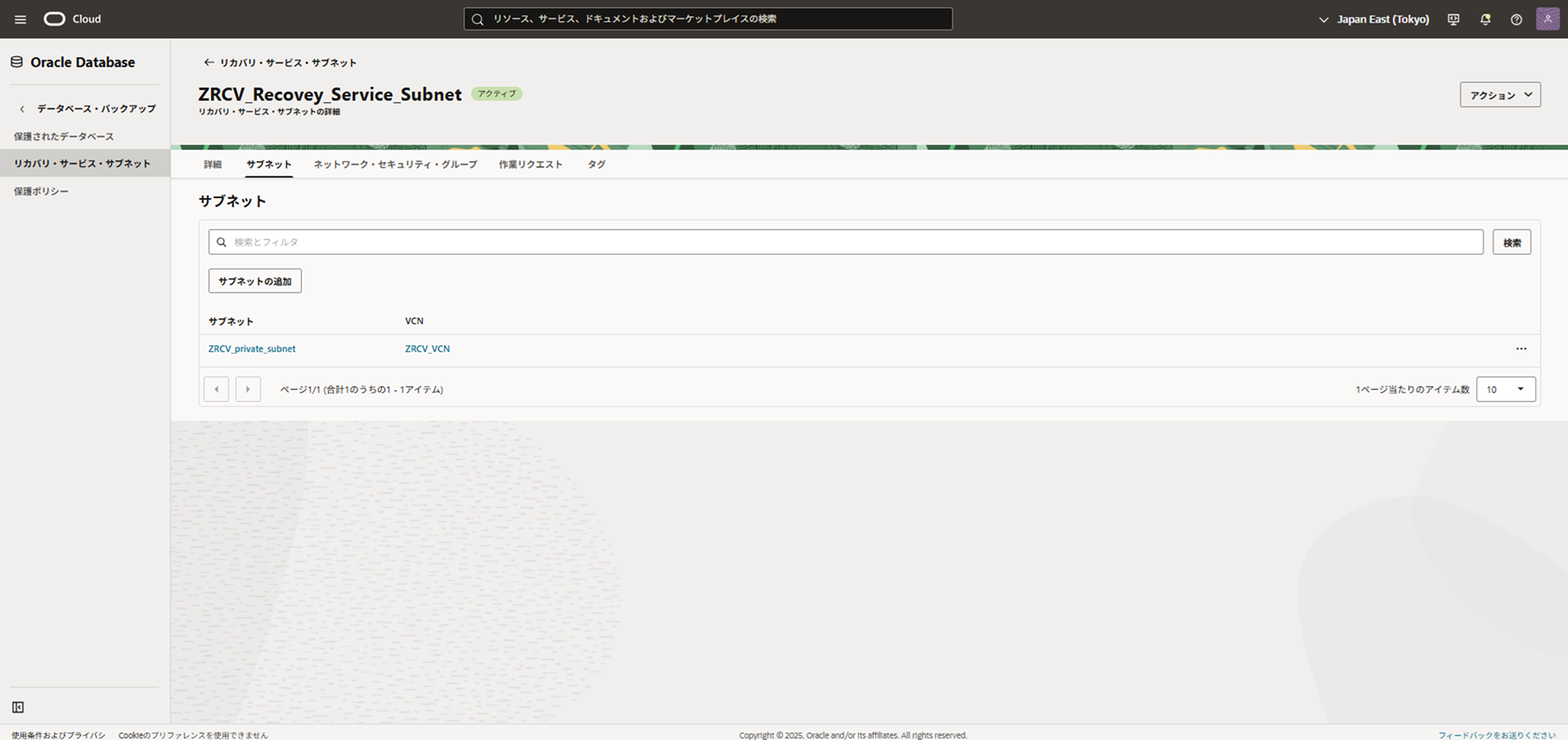

【図5】リカバリ・サービス・サブネット-サブネット

(画像をクリックすると拡大表示します)

【図5】リカバリ・サービス・サブネット-サブネット

リカバリ・サービス・サブネット(ZRCV_Recovery_Service_Subnet)に事前に作成したリカバリ・サービス用のサブネット(ZRCV_private_subnet)が登録されていることを確認します。

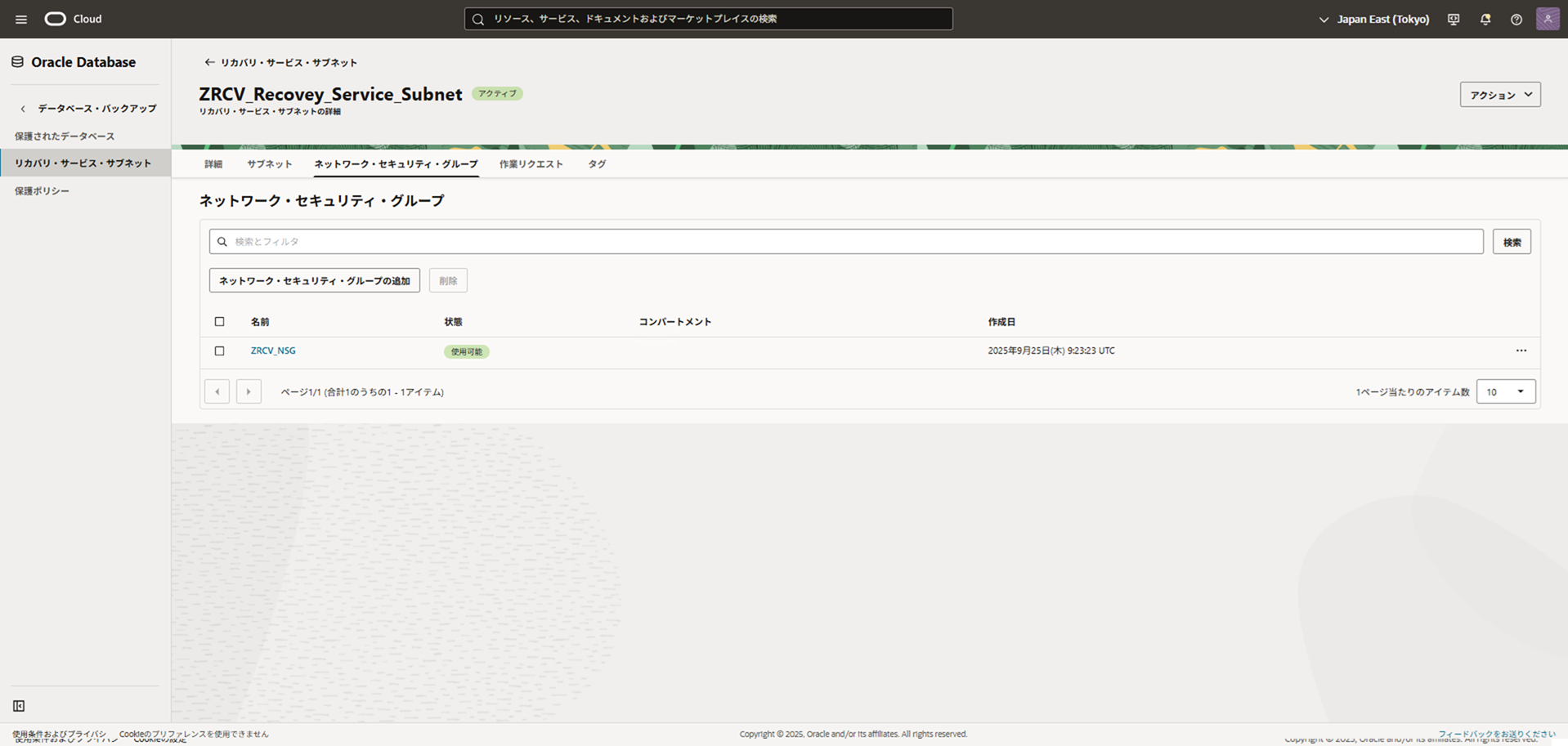

【図6】リカバリ・サービス・サブネット-ネットワーク・セキュリティ・グループ

(画像をクリックすると拡大表示します)

【図6】リカバリ・サービス・サブネット-ネットワーク・セキュリティ・グループ

リカバリ・サービス・サブネット(ZRCV_Recovery_Service_Subnet)にリカバリ・サービス用のセキュリティグループ(ZRCV_NSG)が登録されていることを確認します。

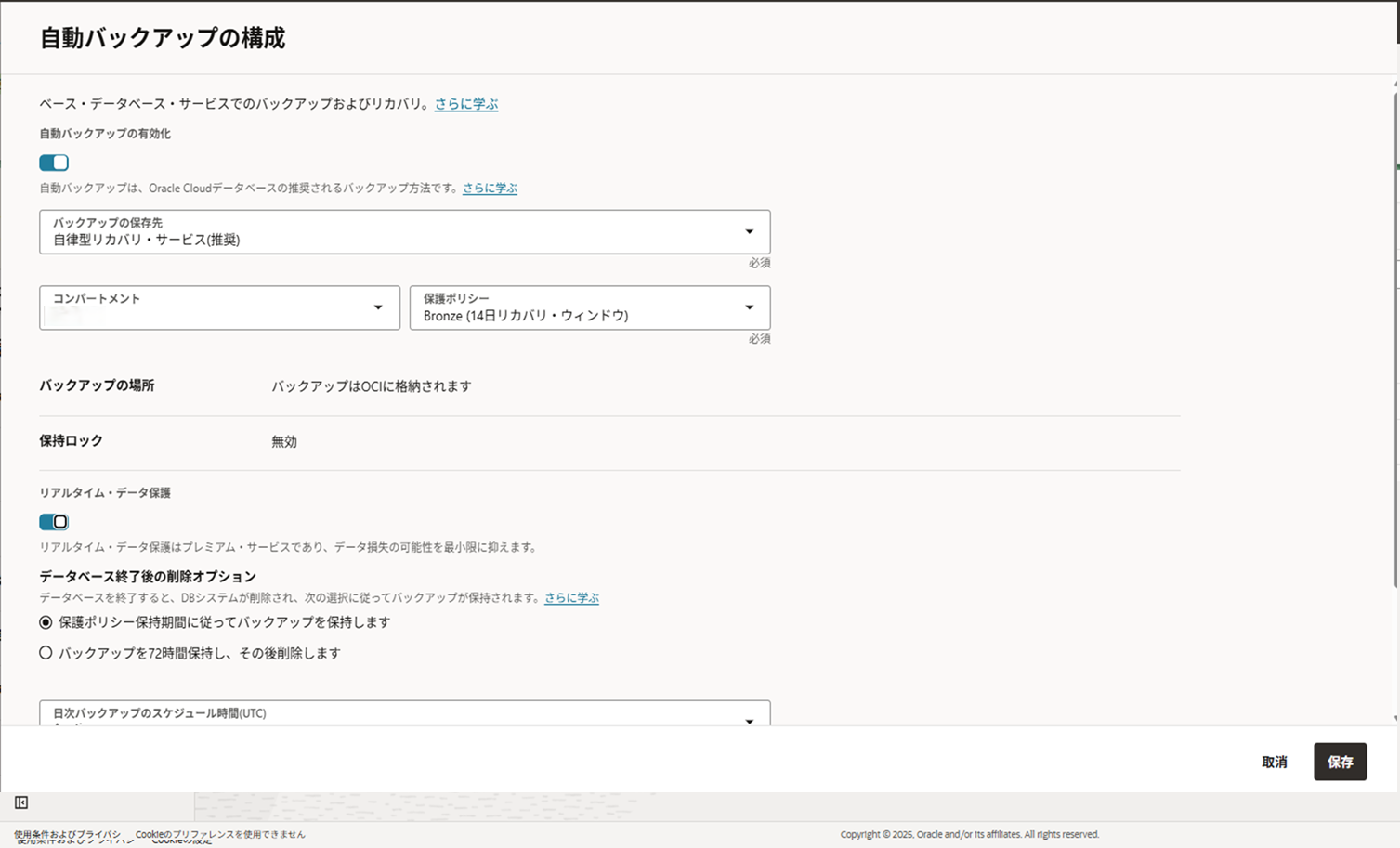

『自律型リカバリ・サービス(推奨)』、『保護ポリシー』、『リアルタイム・データ保護』を選択した後に、「リアルタイム・データ保護」を有効にすればZRCVの設定は完了です。

【図7】自動バックアップの構成

(画像をクリックすると拡大表示します)

【図7】自動バックアップの構成

[自動バックアップの構成]画面にて、バックアップの保存先で「自律型リカバリ・サービス(推奨)」を選択し、保護ポリシーにバックアップの「保存日数」を選択します。保護ポリシーは、保持日数(14/35/65/95日)から選択します。

「リアルタイム・データ保護」を有効にすることでZRCVの動作が開始します。

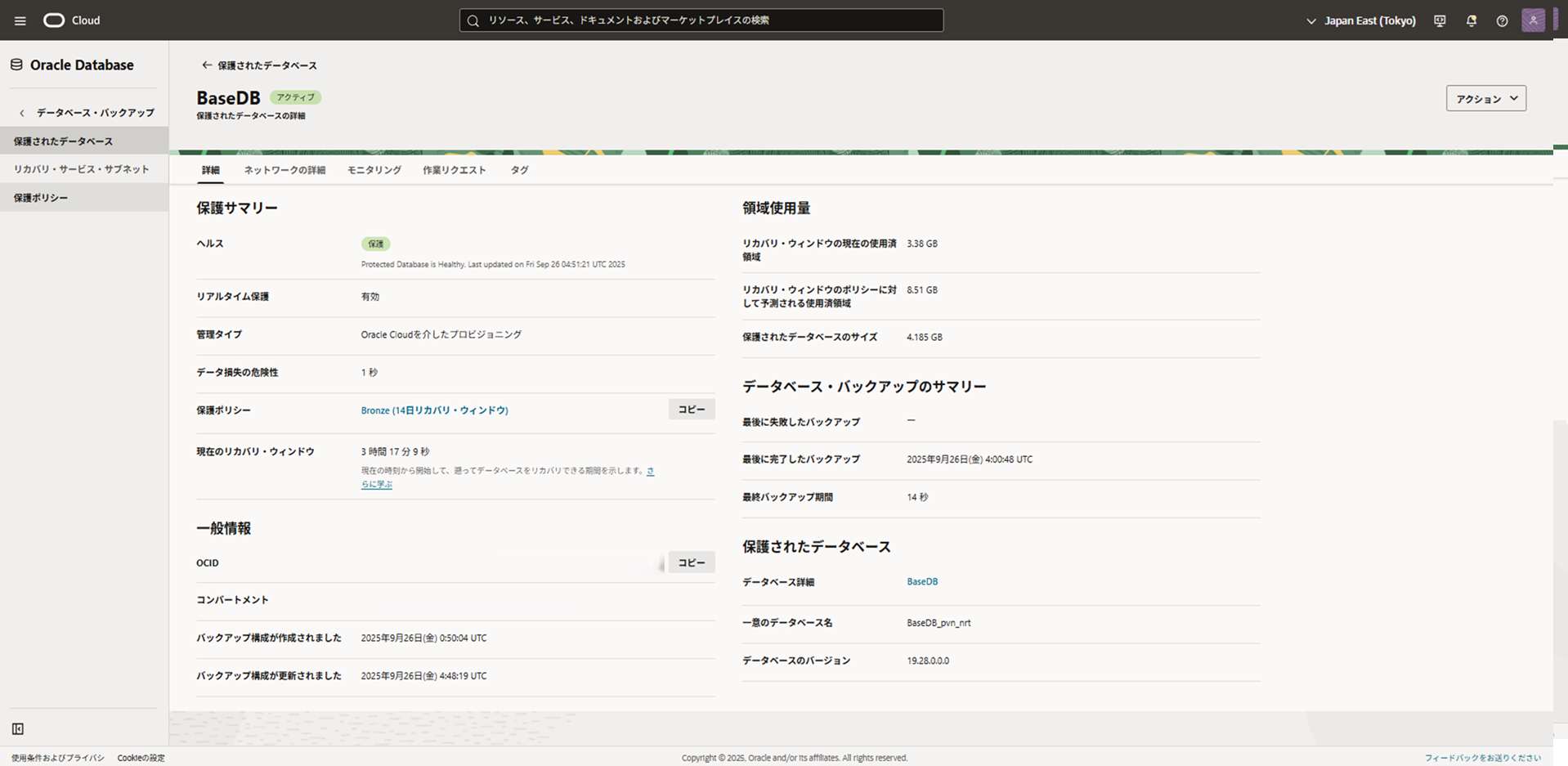

【図8】保護されたデータベースの詳細

(画像をクリックすると拡大表示します)

【図8】保護されたデータベースの詳細

ZRCVが正常に設定されると[保護されたデータベースの詳細]画面の

[ヘルス]に「保護」が表示され、[リアルタイム・データ保護]に「有効」が表示されます。

本稿では、ZRCVがいかに簡単に導入できるかを、5つの設定ステップでご紹介しました。しかし、ランサムウェア対策として最も重要なのは「導入の簡単さ」ではなく、「攻撃者にバックアップを触らせない(改ざん・削除させない)こと」です。

特に、企業の要となる重要なシステムほど、その確実な保護が求められます。実はこのZRCV、クラウドだけでなくオンプレミス環境のOracle Databaseも保護でき、バックアップ先としても活用できることをご存知でしょうか?

次回の記事では、このZRCVの鉄壁の守りを実現する『仕組み』と『保護能力』の実力を徹底解説します。ご期待ください。

サイバー攻撃が複雑化・巧妙化する中、OCI環境においても「攻撃に遭うことを前提」とした多層防御が急務です。しかし、全ての機能を網羅するには多大なコストと時間がかかります。

本資料では、ランサムウェア被害、管理コンソールの設定不備、ストレージ公開ミスなど実際のインシデント事例を基に、IAM Policy/Cloud Guard/OCI Logging/RCV・ZRCV* といった「今すぐ・低コスト」で始められる優先対策を解説します。費用対効果の高いアシストの支援メニューをご確認ください。

|

|---|

2016年入社。Oracle Databaseのフィールドエンジニアとして、お客様先での構築支援や運用監視に携わる。

2022年からはOracle Cloud Infrastructureを中心にクラウド案件を担当し、2025年に「OCI Top Partner Engineers

」 に選出される。

趣味は、歴史書や旅行記を読み、その知識を片手に街を散策すること。 ...show more

■本記事の内容について

本記事に記載されている製品およびサービス、定義及び条件は、特段の記載のない限り本記事執筆時点のものであり、予告なく変更になる可能性があります。あらかじめご了承ください。

■商標に関して

・Oracle®、Java、MySQL及びNetSuiteは、Oracle、その子会社及び関連会社の米国及びその他の国における登録商標です。

・Amazon Web Services、AWS、Powered by AWS ロゴ、[およびかかる資料で使用されるその他の AWS 商標] は、Amazon.com, Inc. またはその関連会社の商標です。

文中の社名、商品名等は各社の商標または登録商標である場合があります。

本記事では、SYSAUX表領域の肥大化の主な原因と、現場DBAの方がいますぐ実践できる原因特定・対処・予防のステップを、具体的なSQL例とともに整理して解説します。

本記事では、お客様の自己解決率向上のために注力したFAQ作成、および、そのFAQ作成をエンジニア育成に活用した当社ならではの取り組みをご紹介します。

今年もオラクル社の年次イベント「Oracle AI World 2025」が開催され、アシストからも11名の社員がラスベガス現地で参加しました。 本記事では「Oracle AI World 2025 視察記」として「Oracle AI World 2025のハイライト」と「アシストの注目ポイント」を、Oracle AI World 2025全体の雰囲気とともにお伝えします。