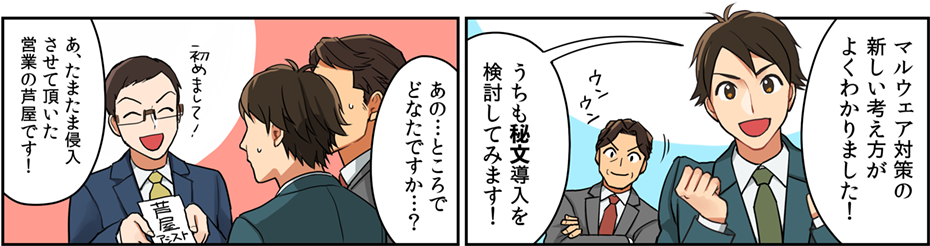

時代は新しい「マルウェア対策」へマンガで解説します!

「マルウェア」の脅威は加速している

もしかしてマルウェアって

全部は防ぎきれないの?

どうやって対策すれば?!

全部は防ぎきれないの?

どうやって対策すれば?!

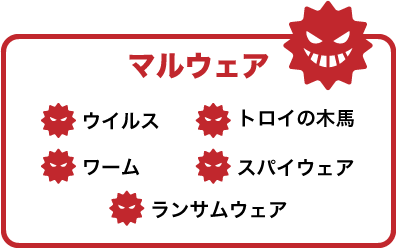

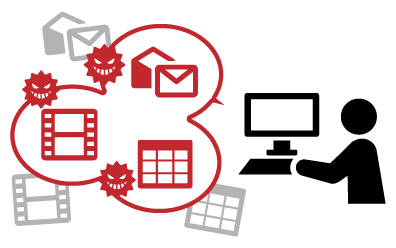

マルウェアとは

不正かつ有害に動作させるという明確な目的のもと作成された悪意のあるソフトウェアの総称です。 マルウェアの行う活動としては、データの破壊や盗難などで、プログラムやファイルの一部を書き換えたり、 外部からコンピューターを遠隔操作するための侵入経路を不正に開いたりします。 マルウェアには以下のものが含まれています。

マルウェアの進化

近年では、多くの組織が使用しているソフトウェアに偽装した巧妙なマルウェアが増えています。 組織はマルウェアが侵入した際に即座に気付いて阻止したり、 外部攻撃者との通信を感知して早期に流出事故を防ぐことなどの対策が必要なのですが、 巧妙になっているマルウェアの追従は容易ではありません。

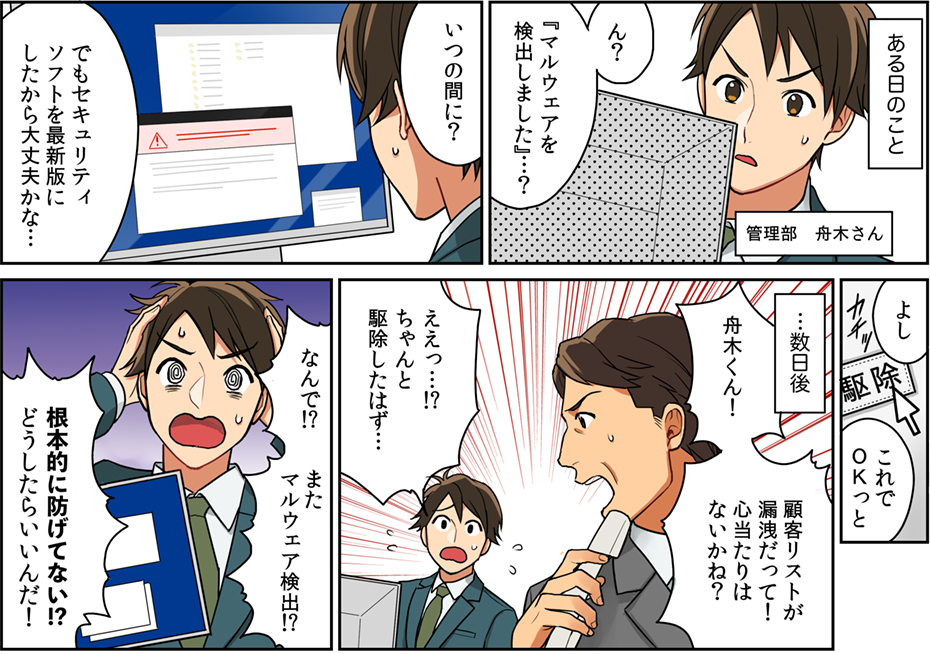

従来の「マルウェア対策」では限界がきている

従来の「マルウェア対策」とは

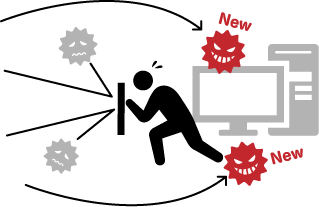

従来のマルウェア対策では、いかに事前での侵入を防ぐのかを主軸に対策が考えられていました。

しかし、巧妙なマルウェアはいかなる手段をもってしても組織の社内システムに侵入しようとします。

マルウェアは日々新しいタイプが登場し、ウイルス対策ソフトのアップデートが追い付いていない状況です。

新手の詐欺で最初の被害を防げないのと同じです。

従来のマルウェア対策では、いかに事前での侵入を防ぐのかを主軸に対策が考えられていました。

しかし、巧妙なマルウェアはいかなる手段をもってしても組織の社内システムに侵入しようとします。

マルウェアは日々新しいタイプが登場し、ウイルス対策ソフトのアップデートが追い付いていない状況です。

新手の詐欺で最初の被害を防げないのと同じです。

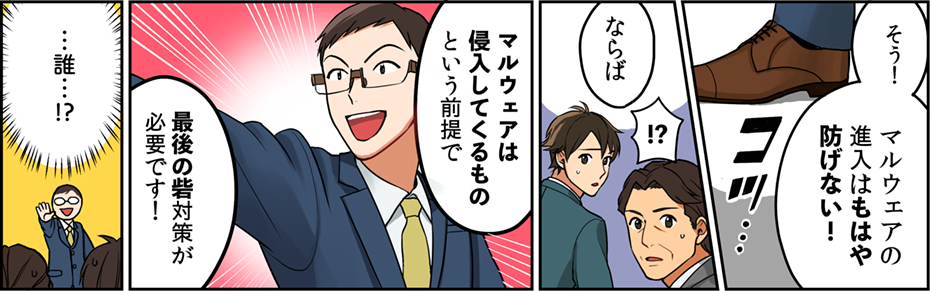

対策の本質は「侵入を防ぐ」ことではなかった!?

情報資産を守るために最も重要なことは社内システムへの「侵入を防ぐ」ことではありません。

データへの「アクセスを防ぐ」「流出を防ぐ」という本質的な対策こそ重要なのです。

つまりマルウェアの侵入は防ぎきれないことを前提にして、

侵入された後の対策を考えていくことが求められます。

情報資産を守るために最も重要なことは社内システムへの「侵入を防ぐ」ことではありません。

データへの「アクセスを防ぐ」「流出を防ぐ」という本質的な対策こそ重要なのです。

つまりマルウェアの侵入は防ぎきれないことを前提にして、

侵入された後の対策を考えていくことが求められます。

「最後の砦」ってどういうこと!?

「秘文」がマルウェア対策の「最後の砦」と

呼ばれる理由を4ステップで解説します!!

「秘文」がマルウェア対策の「最後の砦」と

呼ばれる理由を4ステップで解説します!!

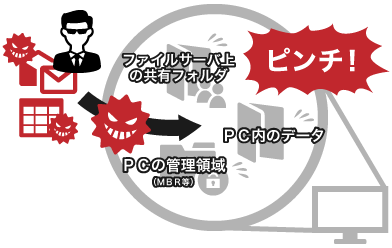

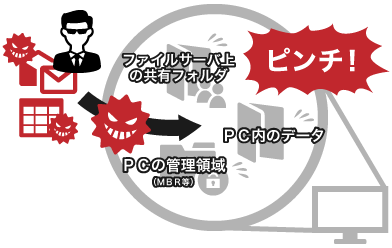

1社内システムにマルウェアが侵入してしまった!

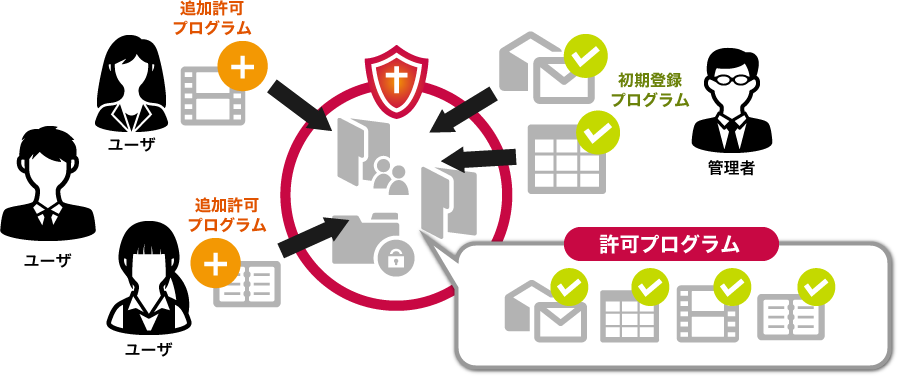

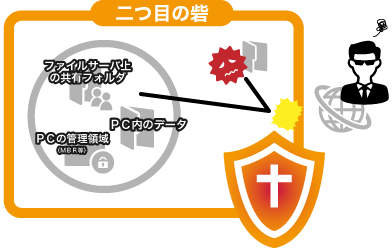

2しかし「アクセス制御」機能で許可したプログラム以外からはデータにアクセスさせません!

3万が一巧妙に偽装したマルウェアがアクセス制御を突破しても…

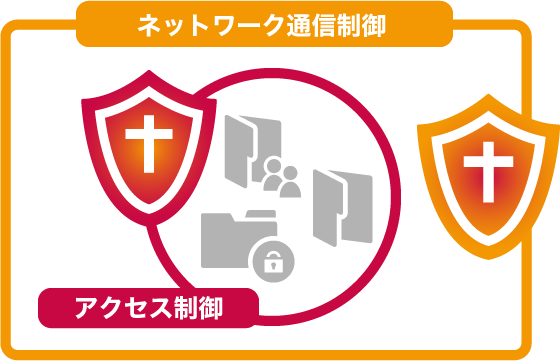

4「ネットワーク通信制御」機能で社外ネットワークへの通信を遮断!データ流出を断固阻止!

つまり秘文は二重の砦でデータ保護!

この2つの砦(機能)が、マルウェアの最終目的である

データ窃取をなんとしてでも防ぎます!

いわば「最後の砦」としての役割を果たすのです!

データ窃取をなんとしてでも防ぎます!

いわば「最後の砦」としての役割を果たすのです!

アクセス制御

アクセスを許可プログラムからのみ、とルール化することで、端末を乗っ取られてもマルウェアがファイルにアクセスするのを阻止。また、同様にOSの管理領域(MBR等)に対しても安全性が確認できないプログラムからのアクセスを禁止します。ネットワーク通信制御

巧妙なマルウェアが許可された特定のプログラムに偽装している場合でも、端末からのネットワーク通信先を判別し、社外ネットワークへの通信を禁止することで、データ流出を断固阻止します。