Active Directory攻撃事例からみるセキュリティ対策のポイント

|

|

昨今、様々なサイバー攻撃事例が報じられていますが、その中でもActive Directoryを狙った攻撃が深刻な被害を引き起こすケースが増加しています。攻撃者にとってActive Directoryは非常に効率的なターゲットでありながら、十分なセキュリティ対策が施されていないことが多く、課題に思われている企業も多いのではないでしょうか?

そこで、本コラムでは、Active Directoryへの攻撃手法とその対策についてお話しします。

|

|---|

<執筆者> 服部 立章 Hattori Tatsuaki

ビジネスインフラ技術本部 システム基盤技術統括部

前職でセキュリティコンサルタントを経験し、2024年にアシストに中途入社。

コンサルタントとしての経験や、CISSP・CISAといった資格の知識を活かしつつ、

現在は脆弱性管理の技術者として活動中。好きなセキュリティ技術は暗号化技術。

趣味で身体を鍛えていたところ、気が付いたらコンテストに出場していた。好きなトレーニング部位は脊柱起立筋。

Active Directoryが狙われる3つの理由

そもそも、なぜActive Directoryは攻撃者の標的になってしまうのでしょうか?

それは「攻撃者目線で見てとても効率的な手法」だからです。具体的には以下のような理由が挙げられます。

1.脆弱な設定が残っている場合、容易に攻撃できる

Active Directoryは2000年に登場したサービスです。グループポリシーの機能が導入されたことで、当時のWindowsに対するサイバー攻撃に対して効果的な対策を提供し、多くの企業で採用されました。

しかし、時間の経過とともに、Active Directoryに関連する脆弱性やWindowsの仕様を悪用した攻撃手法が登場し、セキュリティ上の課題が顕在化しています。このような脆弱性はセキュリティパッチを適用することで回避可能ですが、パッチの適用が遅れたり見落とされるケースも多く、そこを狙った攻撃が多発しています。

2.ランサムウェア攻撃などの大きな被害を与える攻撃につなげやすい

Active Directoryはドメインに対する様々な管理機能を一元管理しているため、ドメイン管理者権限を利用すれば、あらゆる攻撃が可能になります。ドメインコントローラーの管理者権限が奪われると、ドメインに参加しているシステムの情報資産が盗まれ、全てのコンピューターをランサムウェアに感染させたり、システムや情報を破壊することもでき、1つの企業が倒産してしまうほどの攻撃となります。

2020年に公開された脆弱性「Zerologon(ゼロログオン)」は、ドメインコントローラーの管理者権限を奪う危険な攻撃につながるため過去最大級に深刻な脆弱性と言われていることからも危険度が伝わるでしょう。

3.攻撃を検知しにくい

Active Directoryには以下のような特徴があります。

- 権限昇格した攻撃者の行動と、正規ユーザーの行動を区別することが難しい

- 攻撃者によりログの改ざんができる

- 一部の行動はそもそもログに残さずに実行できる

そのため、システム上攻撃が検知しづらく、恰好の的となってしまいます。

このようにActive Directoryは、容易に攻撃できる割に検知されにくく、大きな被害を与えられるため、攻撃者たちの標的となりやすいのです。

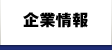

Active Directoryに対する攻撃プロセス

では、実際にActive Directoryはどのように攻撃されるのかを見てみましょう。

一般的には以下のようなプロセスで進行します。

Active Directoryに対する攻撃プロセス

|

|

主に「Active Directoryを乗っ取る」ステップで、Active Directoryの設定不備を狙われることが多いです。

- 過剰にAdmin権限を付与している

- 危険な信頼関係を構築している

- 強度の弱いパスワードポリシーを利用している

- 休眠アカウントがアクティブのまま残っている

では、実際にどのような攻撃手法が存在し、どのように対策すれば良いかを考えてみましょう。

攻撃事例からみるActive Directoryのセキュリティ対策のポイント

ここでは2つのケースを例に、Active Directoryに関連する攻撃の手法とその対策を紹介します。

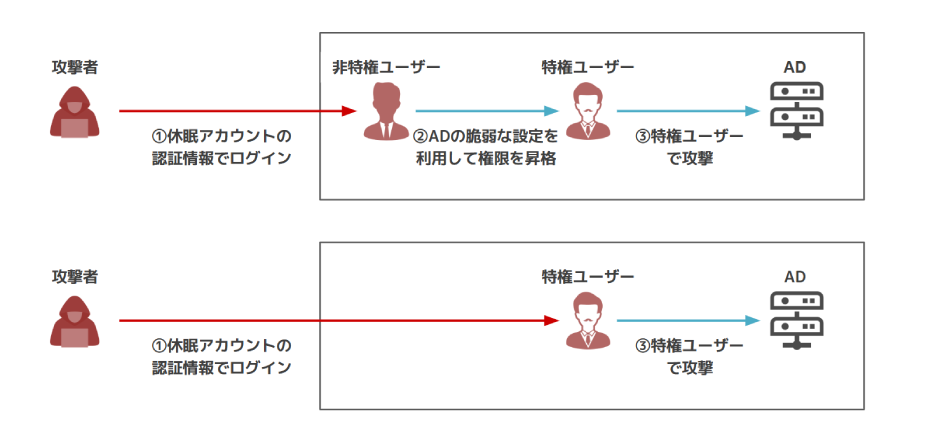

1.休眠アカウントの悪用

組織にアクティブな休眠アカウントが存在する場合、外部の攻撃者や元従業員が休眠アカウントを攻撃に利用することができます。

特に、特権ユーザーが休眠アカウントとして残されている場合は注意が必要です。

攻撃の流れ

|

|

- STEP1.休眠アカウントを用いてログインする

攻撃者は、休眠アカウントを利用して組織に侵入します。

攻撃者が元従業員であれば、認証情報を最初から知っているため、容易に組織の内部に侵入することが可能です。

初回侵入時から特権ユーザーとしてログインされてしまった場合は、その後の攻撃行動を行いやすいため、特に注意が必要です。

- STEP2.権限を昇格させる

非特権ユーザーとして侵入した場合は、Active Directoryの脆弱な設定を用いて権限を昇格することが可能です。

攻撃者は、攻撃範囲を広げるためにあらゆる手段で権限の昇格を狙います。

- STEP3.攻撃する

特権アカウントを利用し、特権昇格や攻撃を試みます。

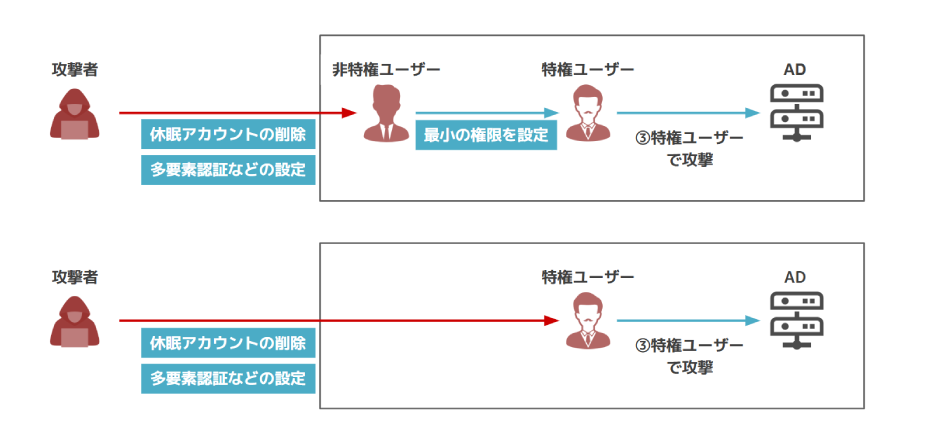

攻撃の対策

|

|

- 対策1.休眠アカウントを削除する

休眠アカウントと判断されるアカウントは、速やかに削除します。

休眠アカウントは、

・最後にパスワード更新をしてから1年以上過ぎている

・1年以上ドメインコントローラーに認証要求を送信していない

などの基準で判断します。

- 対策2.多要素認証などでユーザーアカウントを保護する

ログイン/アクセス時に2つ以上の認証要素を要求する多要素認証などで、セキュリティ強度を高め、不正アクセスを防ぎます。

- 対策3.最小権限を徹底する

ユーザーには常に必要最低限の権限「最小権限」を設定します。

特に、機密性の高いシステム特権権限(SeDebugPrivilege特権、SeImpersonatePrivilege特権など)が不要なユーザーに付与されていないか確認します。

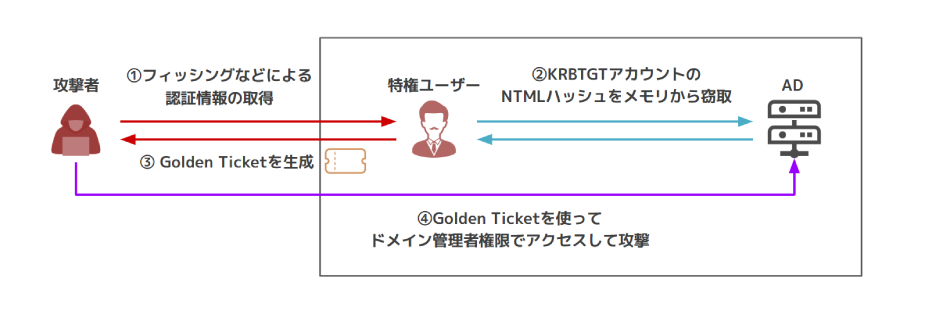

2.Golden Ticket攻撃

Golden Ticket攻撃はActive Directory環境における高度な攻撃手法の一つです。前提として、攻撃者は特権ユーザーでのログインが必要です。

前述の例のように、休眠アカウントの利用などで特権ユーザーでのログインが可能な場合、偽の認証チケットである「Golden Ticket」を生成し、正規のドメイン管理者になりすますことができます。攻撃者は一度Golden Ticketを取得すると、なりすましたアカウントがパスワードを変更しても変わらずアクセスし続けることが可能なため、長期間にわたるアクセスや攻撃に繋がります。

攻撃の流れ

|

|

- STEP1.認証情報を取得する

フィッシングや休眠アカウントを利用して認証情報を取得し、組織に侵入します。

- STEP2.KRBTGTアカウントの暗号化されたパスワードを入手する

攻撃者はドメインコントローラーのメモリからKRBTGTアカウント(ログインユーザーの身元を確認してリソースへのアクセスを制御するアカウント)のNTLMハッシュ(暗号化されたパスワード)を入手します。

入手には、一般ユーザー権限で認証情報を取得できるツール「Mimikatz(ミミカッツ)」などが利用されます。

- STEP3.Golden Ticketを作成する

オフライン環境で、暗号化されたパスワードを使ってGolden Ticketを作成します。

この作業にもMimikatzが使えます。

- STEP4.Golden Ticketを使ってアクセスし、攻撃する

Golden Ticketを使えば、偽の認証情報で組織内の任意のサービスやファイルにアクセスできるようになり、攻撃を開始できます。

Golden Ticketの有効期限は通常10時間ですが、オプション設定で10年間といった長期の有効期限を設定することもできるため、長期間にわたるアクセスや攻撃に繋がります。

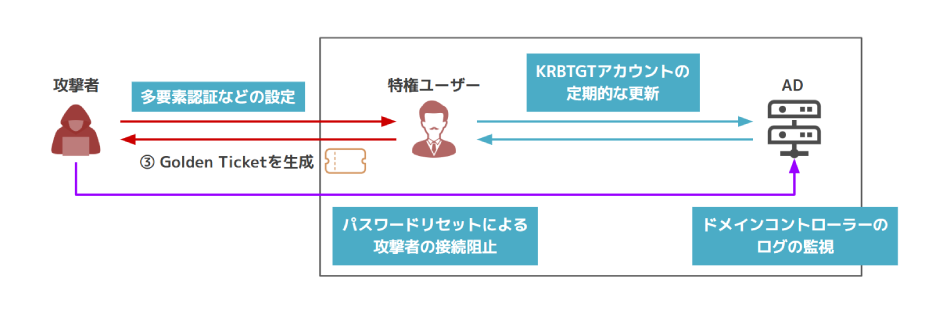

攻撃の対策

|

|

- 対策1.多要素認証などでユーザーアカウントを保護する

ログインやアクセス時に2つ以上の認証要素を要求する多要素認証などで、セキュリティ強度を高め、不正アクセスを防ぎます。

- 対策2.KRBTGTアカウントを定期的に更新する

少なくとも年に1回は、KRBTGTアカウントの更新や、パスワード変更を行います。

KRBTGTアカウントのパスワードを2回連続で更新することで、Golden Ticketを無効化することができます。

- 対策3.ドメインコントローラーのログの監視

Active Directory特有の攻撃を受けていないか、ログを監視します。

適切なログの監視ができれば、攻撃の兆候を検知することも可能です。

このように、一度Active Directoryへの侵入を許してしまうと、長期間アクセスされ、攻撃され続ける危険があります。

そのため、ひとつひとつのセキュリティ対策を確実に実装し、継続して監視し続ける必要があります。

Active Directoryの保護に特化したセキュリティ対策製品

Active Directoryの具体的な攻撃手法やその対策について解説しましたが、ここで紹介した例はほんのわずかです。

実際にはもっと多くの攻撃手法が存在しており、それを防ぐために推奨される設定や監視すべきログが数多く存在します。

しかし、それらを人手で監視し続けることが難しいケースも多いです。

そこでおすすめしたいのは、Active Directoryの保護に特化したセキュリティ対策製品の導入です。

アシストでは「Tenable Identity Exposure(テナブル アイデンティティ エクスポージャー)」という製品を取り扱っており、Active Directoryのセキュリティ対策に必要な以下の機能を備えています。

- 設定変更をすべて記録して可視化する

→ 危険な設定を提示 - 設定不備を継続的に検知して影響度別に可視化する

→ 対応方法を提示 - DCSync、DCShadow、Golden Ticketなどの攻撃をリアルタイムで検知する

→ 修復プランを提示 - 各ドメインやフォレストの信頼関係をマップで可視化する

→ 問題のある関係性を提示 - 攻撃される可能性がある経路を可視化する

→ 攻撃された場合の影響範囲や操作可能な範囲を提示

Active Directoryを保護するためには、脆弱な設定を残さない、新たに作らせないよう監視することが有効です。

もし人手で実施することが難しい場合は、製品の導入を検討してみてはいかがでしょうか。

アシストでは他にも様々なセキュリティ対策製品を取り扱っていますので、もしセキュリティでお困りのことがあれば、ぜひお気軽にご相談ください。

参考

|

|

Tenable Identity Exposureは、Active Directoryの保護に特化したセキュリティ対策製品です。 |

|

|

Tenable Identity Exposureの概要を、デモンストレーションを交えながら約14分で掴める動画です。 |

- [ WEBページ ] セキュリティ対策のご相談はアシストへ

アシストが提案できるセキュリティ対策の分野・ソリューション・製品を紹介しています。

標的型攻撃対策・内部不正対策・監査対応などにどうぞ。

\ こんな分野を紹介しています /

情報漏洩対策:サーバ、エンドポイント、クラウド

情報保護基盤:ID管理、脆弱性管理、IT資産管理、ログ管理・分析

本ページの内容やアシスト西日本について何かございましたら、お気軽にお問い合わせください。

![[ 製品ページ ] Tenable Identity Exposure(旧:Tenable.ad)](/pr/west/article/__icsFiles/afieldfile/2025/05/07/202505_POP-UP_column_image7.png)

![[ 動画 ] Tenable Identity Exposure の概要を短時間で掴めるウェビナー](/pr/west/article/__icsFiles/afieldfile/2025/05/07/202505_POP-UP_column_image8.png)

![[ Webページ ] セキュリティ対策のご相談はアシストへ](/pr/west/article/__icsFiles/afieldfile/2025/05/07/202311_POP-UP_column_image5.png)