セキュリティレベルを落とさず

テレワークを実現するためのポイント

PwCコンサルティング合同会社

ディレクター

林 和洋

|

|

テレワークの導入率・検討率は低く、継続的な啓発が必要

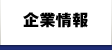

先日の7月24日はテレワークデイが実施されました。この7月24日は2020年の東京大会の開会式に当たる日で、開会式当日は交通機関の相当な混雑が予想され、多くの企業が在宅勤務を推奨するものと思われます。しかし、現在の企業におけるテレワークの導入率は7.9%にとどまっており、導入検討中の企業も13.8%と非常に少ないのが現状です。政府が働き方改革の切り札としているテレワークは、企業に対して啓発を強化・継続していく必要がある状況です。

|

|

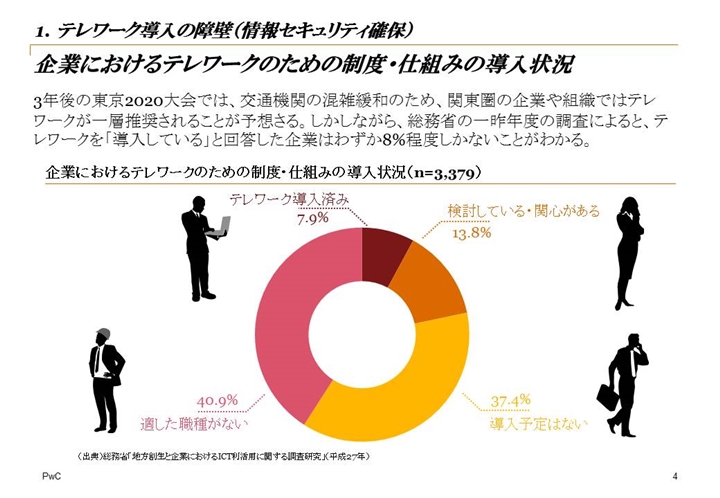

次に、テレワーク導入を検討している企業が課題としている点を見ると、トップは情報セキュリティの確保となっています。

|

|

テレワークのセキュリティはどのように考えて取り組むか

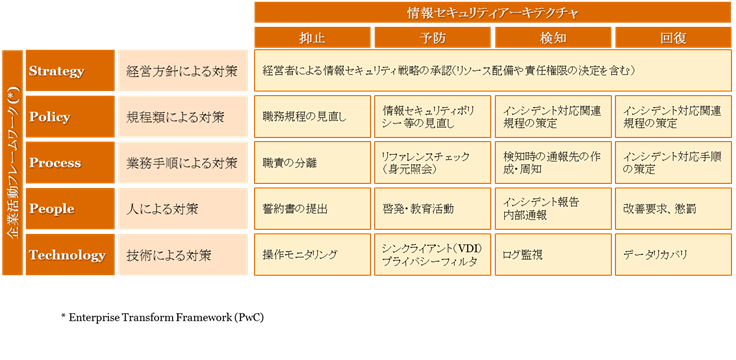

テレワークをする上でのセキュリティは、この製品を導入すれば確保できるという単純なものではありません。そこで、PwCでは以下のフレームワークを使って考えています。

|

|

|

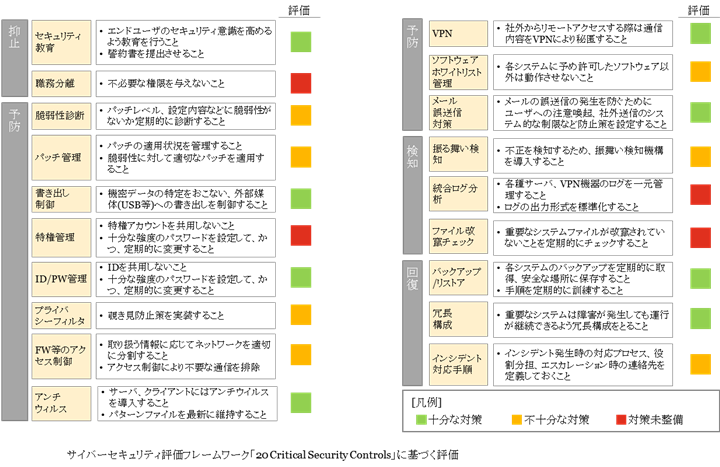

|

次に取り組み方ですが、会社としてのセキュリティのベースラインがない上にテレワークのセキュリティだけを建て付けても全体のセキュリティのレベルがまちまちになってしまいますから、まずは会社としての「セキュリティのベースライン設定」「現状評価(As-Is)」「あるべき姿(To-Be)」「ギャップ抽出」「施策定義」、その施策をどれだけお金をかけていつ実施するかという「ロードマップ」に落とし込んで考え、その中でテレワークのセキュリティについても考えていく必要があります。

自社がどのレベルのセキュリティを目指すのかは難しい判断です。セキュリティレベルを上げても売上が増えたり、経費が削減されるわけではありません。そこで多くの経営者の方が物差しにされているのが同業他社です。その同業他社のセキュリティレベルよりも少し上を目指す、これが多くの経営者に共通する目線ではないかなと思います。

セキュリティベースラインの決定時に参考にしたいガイドライン

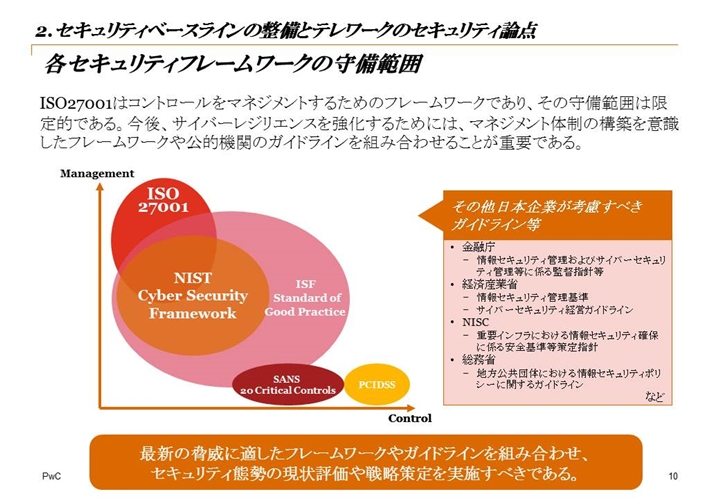

セキュリティ対策の全社的なベースラインを決める上で参考になるのがセキュリティフレームワークです。PwCの「グローバル情報セキュリティ調査2016」によると、全世界で最も多く採用されているのがISMS/ISO27001です。特に日本ではISO27001の人気が高く、認証取得企業数が世界トップです。一方、北米では一昨年に出たNISTサイバーセキュリティフレームワークの採用企業数が急激に増えてきています。どのフレームワークを使うのが正解というものではないので、何をやりたいかによって使うフレームワークを変えるのが重要なポイントだと思っています。

|

|

この図は各フレームワークの守備範囲を表しています。ISOは管理体制にフォーカスしている一方、クレジットカード業界を対象にしたPCIDSSはより具体的なセキュリティ対策を定義しています。NISTのフレームワークはその両方をバランス良く書かれています。

これ以外にも、金融機関であれば金融庁が出しているガイドラインや監督指針などがあるように、経産省、NISC、総務省などから様々な業界の事情を反映したガイドラインが出ています。それぞれのフレームワークの守備範囲の違い見定めて、使い分けるべきだと考えています。

テレワークのセキュリティの論点整理

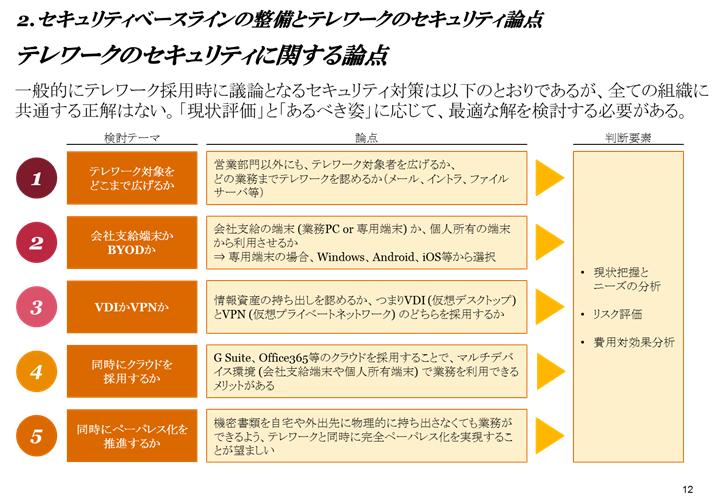

企業としてのセキュリティ対策のベースラインを確立した上で、テレワークのセキュリティにはどのような論点があるのかを見ていきたいと思います。この図は、あるお客様のテレワーク導入を支援する際に論点を整理したものです。

|

|

まず①テレワークを認める対象ですが、バックオフィスの経理や人事といった部門までを利用対象に含めるかという点と、その部門のどの業務をテレワークで認めるかを考える必要があります。次に、②営業部門以外のモバイル端末を持っていない部門に既存の業務端末を持ち出させるか、新たに端末を支給するか、それともBYODにするのかを考えます。 ③テレワークで認める業務の中で機密情報や個人情報を扱う必要が出て来る場合があります。その情報資産をテレワーク用の端末に保存して持ち出すことを認め、会社のネットワークとはVPNで接続させるのか、それとも高価なVDI等で情報資産を集約し、画面転送経由で使わせるのかといったことを対象業務で扱う情報の機密性に応じて判断する必要があります。それにプラスして④クラウドを使わせるのか、⑤ペーパーレス化にも取り組むかといったことを考えます。こういった論点整理をする際にも、例えばSANS 20 Critical Controlsというフレームワークを使い、20項目のセキュリティ対策の中から有効なものを選んでいくということをしていけば対策の抜け漏れを防ぐことができます。

|

|

|

|

内部不正による情報漏洩リスクにはどう対応するか

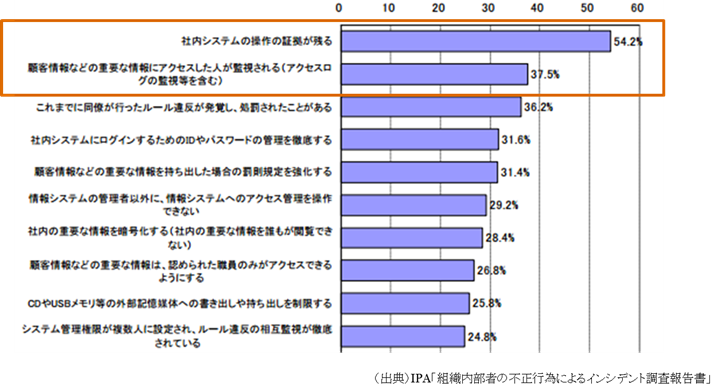

PwCの「グローバル情報セキュリティ調査2015」によりますと、セキュリティインシデントの発生原因のトップは現行の従業員、内部不正となっています。オフィスで働いている場合と違い、テレワークでは周りには誰も監視する人がおらず、不正のリスクが高くなります。

内部不正は「機会」「動機」「正当化」が3つ揃った時に発生すると言われています。テレワークを例に説明すると、家から会社のネットワークにVPNで繋いで、顧客情報にアクセスし、USBメモリにダウンロードができる、操作ログも取られていないからバレないという状況が「機会」です。その顧客情報を名簿業者に売れば報酬を得られることが「動機」です。最後に、会社で自分の働きぶりが認められていない、頑張って残業しているのに給料が少ない、といったような不正行為を正当化する考えが「個人的事情」です。「機会」以外は個人の主観的な考えに基づきますので、会社はコントロールできません。ですから、会社としては不正行為を可能にする「機会」をなくす対策を打っていくしかない、ということになります。

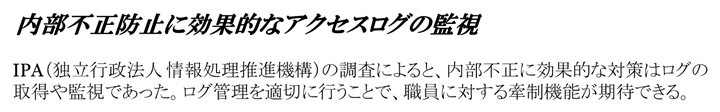

内部不正に最も効果的なのはログ取得

内部不正防止に対しては、教育啓発活動はしっかりやったうえで、情報資産へのアクセスを業務上必要な人に、必要最小限のアクセス権限だけ認める、という「アクセス管理」が必要です。しかし、権限を持っている人の不正は防ぐことができません。そこで、効果的なのは「相互牽制」です。野球における牽制球に相当します。牽制球があるから盗塁を踏みとどまるように、自分のテレワーク中の操作ログが取られているということを知らせておけば不正行為の予防になります。IPAの「組織内部者の不正行為によるインシデント調査報告書」の中において、操作ログとアクセスログを取ることが内部不正対策に最も効果的だという結果が出ています。

|

|

|

|

次にログの取得と管理ですが、ただ漫然と取っているだけでは重要なイベントに気づくことができません。Excelでも良いので常時のログをレポーティングツールで可視化し、平常時のレポートの形を覚えることが大切です。これによって形に変化が生じた時に何かがあったと気づくことができるようになります。

情報漏洩した時に不正競争防止法の保護を受けるには

最後に、機密情報が競合企業に渡ってしまった、名簿業者に顧客情報を売られてしまった、という状況になった場合、企業としては漏れた情報が不正競争防止法によって保護が受けられるかどうかという観点で戦っていくことになります。保護してもらうには「秘密管理性」「非公知性」「有用性」の3つの要件を満たしていることを立証しなければなりません。つまり機密情報としてしっかり管理されていたか、一般には公開されていない情報であるか、事業活動に資する有用な情報であるかという観点です。これらを立証できるレベルのセキュリティ対策を講じるということも企業としては必要な観点ではないかと思います。

PwCコンサルティングへのセキュリティ相談

PwC Japanでは総勢100名ほどのセキュリティコンサルタントが在籍し、企業様の多岐に渡るセキュリティ課題の解決を支援させていただいています。テレワークの導入コンサルに限らず、ご相談ください

問い合わせ先

PwCコンサルティング合同会社

https://www.pwc.com/jp/ja/services/cyber-security.html

開催報告のPDF版ダウンロード

本セミナーのその他のセッション

- ワークスタイル改革×セキュリティの勘所セミナー トップ

- PwCが考える働き方改革

- セキュリティレベルを落とさずテレワークを実現するためのポイント

- ワークスタイル改革に効く G Suite の最新機能のご紹介

- ワークスタイル変革を支えるITソリューション

- ワークスタイル改革実践企業と有識者によるパネルディスカッション