Zscaler

Zscalerは、全世界で7,700社以上の導入実績(Zscaler社ホームページより)を誇り、国内でも豊富な導入事例を持つ、SaaS活用やリモートワーク導入を大きく推進するためのクラウド型セキュリティサービスです。あらゆる場所やネットワークからのアプリケーションアクセスに対し統合管理されたセキュリティを提供することで、いつでも・どこからでも・どんなデバイスでも安全にアクセスできるネットワークインフラを実現します。

Zscalerが解決する課題

昨今、各社で「DX推進」が進み、ビジネスを加速させるために多くのクラウドアプリケーションが採用されています。また柔軟な働き方を実現するために、VPN接続によるリモートワーク環境の整備を急速に進めているケースも増えています。

こうした環境変化を、オンプレミスやデータセンター集約型でのシステム構築を前提とした、従来型のネットワークやセキュリティインフラのまま受け入れてしまうことによる課題が多く存在します。

|

|

●Web会議やクラウドサービス利用の機会が増え、 |

こうした課題の解決に向けた、統合的なセキュリティとネットワークの機能を提供するサービスプラットフォームとして、近年注目を浴びるのが「SASE」です。

そして、SASEを実現するソリューションが「Zscaler」です。

ZscalerでSASEを実現

いつでも・どこからでも・どんなデバイスでも。というコンセプト

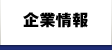

ZscalerはSASEが提唱する機能を実現する、 クラウド型セキュリティソリューションです。

場所やデバイス問わず、世界中のあらゆる端末から、インターネットやSaaSアプリケーション、プライベートアプリケーションまで様々な社内システムへの、セキュアで快適なアクセスを可能にします。

|

|

Zscalerが選ばれる3つの理由

|

|

|

|

リーダーポジションに選出されています。

Zscalerはサービス開始当初からクラウドに最適化されたアーキテクチャでデザインされており、”天井知らずの拡張性(Zenith of Scalability)”を実現しています。

また、同社の特許技術「SSMA(Single Scan Multi-Action)」による並列処理で、ユーザの生産性・業務効率向上に貢献します。

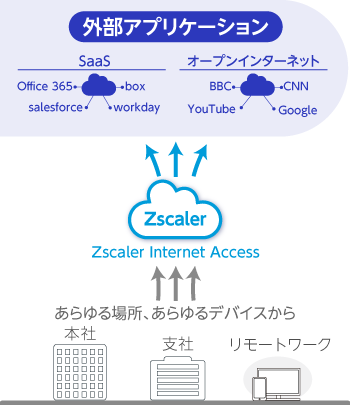

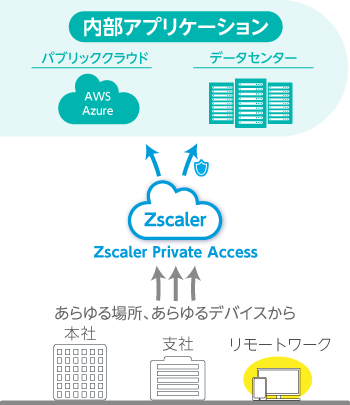

Zscalerではインターネット・SaaSへのアクセスを実現する”Zscaler Internet Access(ZIA)”と、データセンター内やパブリッククラウド上に構築したアプリケーションへのアクセスを実現する”Zscaler Private Access(ZPA)”の2サービスに大別されており、それぞれにおいて豊富なセキュリティ機能を提供します。

機能の網羅性は、同分野の別ソリューションと比較してもトップクラスです。

Zscalerは、多くのお客様が利用されているMicrosoft 365に特化したソリューションを提供します。

|

|

Zscalerが提供するサービス

Zscalerが提供する2つの主要サービス「Zscaler Internet Access(ZIA)」と「Zscaler Private Access(ZPA)」についてご紹介します。

Zscaler Internet Access

従来であればオンプレミスで構築していたWebプロキシやURLフィルタリング、ファイアウォールといったネットワークセキュリティ機器をクラウド化することにより、Webトラフィックのボトルネックを解消します。

これとともに、ITシステム担当者を複雑で労力のかかるセキュリティインフラの管理運用から開放します。

また、ZIAはSecure Web Gatewayを中核としながらCASBや次世代ファイアウォール、サンドボックスといった様々な機能をワンストップで提供します。これにより、いつでもどこからでも安全なインターネットアクセスが可能になります。

|

●

|

複数製品の組み合わせで実現していた、フィルタリングやファイアウォール、サンドボックスなどのセキュリティスタックを、単一のクラウドで提供

|

●

|

ハードウェアリソースを気にせず、すべてのトラフィック対してインスペクションを適用し、SSLに潜む脅威を検出

|

|

●

|

あらゆる場所、デバイスからのアクセスに対して常に最適なセキュリティとパフォーマンスを提供し、ユーザーの生産性向上に貢献

|

ZIAで提供される代表的な機能

ZIAで提供される代表的な機能を3つご紹介します。

1.SWG(Secure Web Gateway)

WebブラウザやWebアプリケーションによるHTTP/HTTPS通信を分析・監視し、各種ポリシーに応じた処理を行います。旧来は「Webプロキシ」と呼ばれていましたが、提供されるべき機能がクラウドサービスとして提供されるようになり、また包含されるセキュリティ機能も拡大しており、現在ではSWGという呼称が一般的となっています。

SWGは、以下のような機能を含んでいます。

URL/カテゴリーフィルタリング

管理者があらかじめ定めたセキュリティポリシーに基づいて、特定のWebサイトカテゴリーへのアクセスを制限します。また、地理的制約を設けることで、特定の国へのアクセスをブロックすることも可能です。

SSLインスペクション

暗号化されたSSLトラフィックを復号することで、コンテンツの中身までを解析する機能です。昨今、ほぼ全てのWebサイトがHTTPSで実装されており、適切なセキュリティ処理を適用するために必須となる機能です。

ATP(Advanced Threat Protection)

常に更新されるスレットインテリジェンスをもとに、マルウェアによる情報窃取やフィッシングサイトへのアクセス、ボットネットトラフィックなどのあらゆる脅威通信を監視、ブロックする機能です。リスクスコアに基づいた検知の強度を設定することも可能です。

2.CASB(Cloud Access Security Broker)

通信を分析・解析する点はSWGと同様ですが、CASBはクラウドアプリケーションのリスクマネジメントに特化した機能です。昨今、各企業においてクラウドアプリケーションの利用が急増しており、その重要性が高まっています。

CASBは、以下のような機能を含んでいます。

シャドーITの可視化

従業員がどのようなクラウドアプリケーションへアクセスしているかを、専用のレポート画面を用いて可視化します。CASB製品によっては、該当するクラウドサービスごとのリスクレベルなどについても確認することが可能となっています。

アクセス制限

ITシステム管理者が利用を許可していないクラウドアプリケーションに対して、アクセスをブロックする、もしくは特定の操作を禁止するといった制御が可能です。例として、クラウドストレージサービスへのアクセスを禁止したり、アップロード操作のみを禁止するといった詳細な制御が可能です。

利用テナントの管理

特定のクラウドアプリケーションにおいて、ビジネスアカウントと個人アカウントの両方が提供されている場合がありますが、企業としては個人アカウントの利用を許可している状態は好ましくありません。CASBでは、管理者があらかじめ把握しているビジネスアカウントのみを許可するポリシーを設定することが可能です。

3.FWaaS(Firewall as a Service)

FWaaSは、クラウドで提供されるファイアウォールです。従来のオンプレミスファイアウォールやIPS/IDSと同等のセキュリティ機能を、柔軟性や拡張性を気にすることなく利用できます前述SWGはWebトラフィックを対象にしたセキュリティでしたが、FWaaSは。非Web通信も対象としたセキュリティ機能となります。

Zscaler Private Access

リモートワーク時にプライベートアプリケーションへアクセスする手段として、一般的にはSSL-VPNが使用されますが、VPN接続にはセキュリティ上の懸念が2つあります。

- VPN機器を外部に公開する必要があるため、サイバー攻撃の標的となってしまう

- VPNは”社内LAN”への接続方法であり、一度トンネルが確立すると内部リソースすべてにアクセスできてしまう

ZPAは、”外部に機器を公開せず”、”事前に許可したアプリケーションにのみ”アクセス経路を提供することで、VPNにおけるセキュリティ懸念を解消します。

|

●

|

アプリケーション単位で接続を許可し、悪意あるアクセスの水平移動を防止。

ゼロトラストネットワークアクセス(ZTNA)を実現。 |

●

|

パブリッククラウド上のアプリケーションに対してダイレクトにアクセス。拠点間VPNコストの削減にも貢献。

|

|

●

|

VPNのように機器を外部公開しないため、攻撃表面を極小化したリモートアクセスが可能

|

ZPAで提供される代表的な機能

ZPAで提供される代表的な機能を4つご紹介します。

1.ZTNA(Zero Trust Network Access)

ZTNAは、新しいネットワークセキュリティのアプローチであり、従来のVPNなどのアクセス制御による信頼ベースのリモートアクセスではなく、全てのアクセスを検証するセキュリティアーキテクチャとなります。”脱VPN”とも呼ばれ、近年注目を集めています。

2.Idpと連携したユーザー認証とマルチファクタ認証(MFA)

前述ZTNAによってリモートアクセスを開始する際、お客様のIdp(Identity Provider)と連携し、ユーザー認証を行います。ユーザー名とパスワードによる認証だけでなく、追加の認証要素を求めることで本人確認を強化し、不正アクセスを防止します。

3.マイクロセグメンテーション

従業員のアクセス対象となるプライベートアプリケーションを、一定のポリシーに基づいたグループで管理することにより、内部システムアクセスの最小権限を実現します。マイクロセグメンテーションで管理するシステムグループは、実際のネットワークセグメントと一致させる必要はなく、あくまで従業員へアクセスを許可するシステム単位で定義を作成することが可能です。この機能により、仮に従業員のPCを攻撃者に乗っ取られた場合においても被害を最小化します。

4.デバイスポスチャ制御

ZTNAによってプライベートシステムへアクセスする際、ユーザー認証結果だけでなく、従業員のデバイスポスチャによるアクセス可否判定を行います。例えば、適切なセキュリティパッチが適用されていないPCや、管理外OSからのアクセスをブロックするといったコントロールが実現可能となります。

SASEの関連製品/サービス

セキュリティに関するその他の課題

- IDaaS以外の選択肢、オンプレ環境で実現できる認証強化ソリューション

- 【ID管理】あるべき姿の実装へ、ID管理・認証アセスメントサービス

- ID管理、アイデンティティ管理の対策を選定する方法

- クラウド時代のセキュリティ対策の考え方

- 環境変化と運用負荷に対応する「セキュリティソリューション」

- CA Privileged Identity Manager移行を検討されている方へ

- 自治体情報セキュリティポリシーの新ガイドライン(令和3年版)のポイント

- 最適なタイプを自己診断!テレワークセキュリティ対策の3つの解決策

- リモート業務の急拡大で見直したいセキュリティ対策

- ハイブリッドクラウド環境もカバーできる、認証・ID管理の解決策

- 【マルウェア対策】ゲートウェイで防御不能な3つの侵入ケース

- DX(デジタルトランスフォーメーション)推進とセキュリティの概念

- 【情報漏洩対策】USB、CDだけじゃない!Bluetooth、テザリング…社員の「スマホ」が企業の情報漏洩の原因になる3つの盲点

- 【ログ活用】AWSのログが活用できない!?AWSの運用担当が抱える5つの問題

- 仮想ブラウザ比較!経営者に知ってほしいインターネット分離の効果と実践方法

- 【標的型(サイバー)攻撃】対策のポイント

- 情報漏洩対策の全体像を知りたい方へ

- 【情報漏洩対策】ファイルサーバの情報漏洩対策 2つの方法

- 【情報漏洩対策】ネットワーク分離環境のデータ保護対策

- 【情報漏洩対策】社外ネットワーク接続による情報持ち出しリスク

- 【情報漏洩対策】Wi-Fiテザリングによる情報持ち出しリスク

- 【情報漏洩対策】USBメモリ等による情報持ち出しリスク

- 【ID管理】不要なアカウントの確実な削除による不正アクセス防止

- 【ID管理】Active DirectoryのID管理対策

- 【ID管理】アカウント変更履歴を取得

- 【ID管理】アカウント利用時におけるワークフローの仕組みを改善

- シングルサインオン(SSO)の選び方と仕組みの解説

- 【ログ活用】標的型攻撃対策に不可欠なログ分析

- 【ログ活用】個人情報保護対策のためのログ分析

- 【ログ活用】ログ監査、ログモニタリングの効率化