SHieldWARE

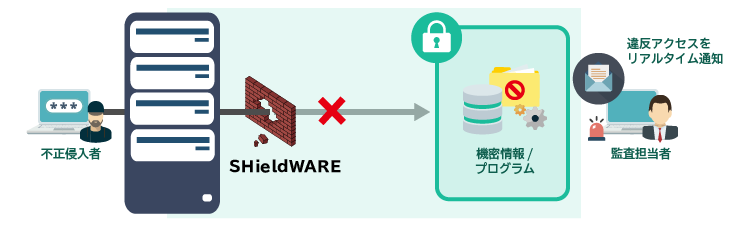

SHieldWAREは不正アクセスからサーバを守るセキュリティ強化ソフトウェアです。特権IDを含めたアクセス制御、改ざんできないログ取得、違反アクセスの検知により情報資産を守ります。

動画でわかるSHieldWARE

動画でも、わかりやすく解説しています。(Youtube)

<1>概要編(12分32秒)

- SHieldWAREの概要

- SHieldWAREの機能

- SHieldWAREの構成

- SHieldWARE×アシスト

<2>動作イメージ編(8分38秒)

- 管理GUIへのログイン

- セキュリティ設定の変更

- GUIによるログの参照、出力

- CUIによるログの参照、出力

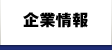

SHieldWAREの構成

SHieldWAREは、以下の構成で重要サーバを守ります。

- 管理GUI(管理端末からセキュリティ設定を実施)

- SHieldWAREマネージャ(統合管理サーバとして機能)

- SHieldWAREエージェント(保護対象サーバに導入)

|

|

SHieldWAREの機能

SHieldWAREは、以下の機能により不正操作を防止します。

- 1.強制アクセス制御機能

- 2.監査ログ取得機能

- 3.違反アクセスのリアルタイム検知機能

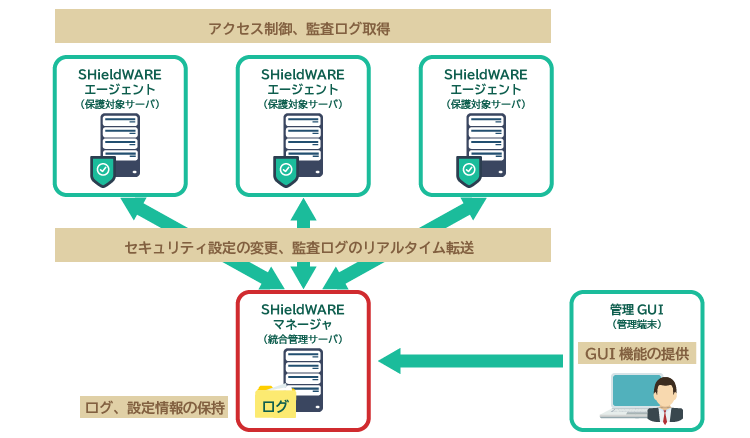

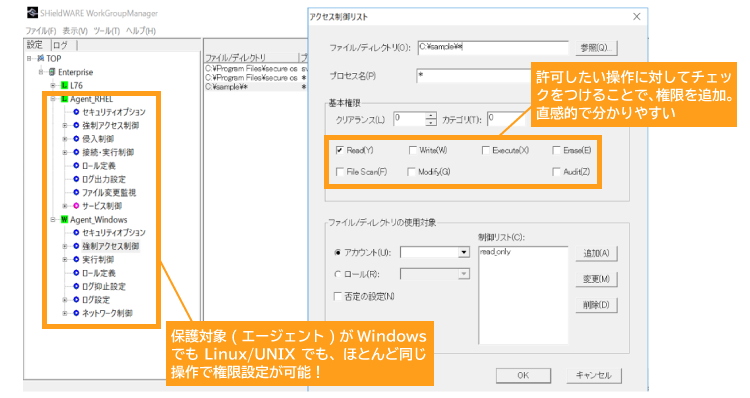

1.強制アクセス制御機能

OS上で発生するファイルアクセスにアクセス禁止、許可の制御を行い、不正操作や誤操作を防ぎます。OSとは別の独立した権限設定ができることで、特権IDであっても一般ユーザー同様に制御します。

|

|

|

|---|

権限設定は基本的に操作しやすいGUIで実施します。設定画面の品質は安心の純国産クオリティで、複雑なポリシーであってもストレスのない操作感で適用できます。なお設定の変更は、SHieldWARE独自ユーザーでのみ可能で、不正な権限変更も防止できます。

|

|

2.監査ログ取得機能

監査時の証跡として、また、何かがあった時に追跡ができるよう、OS上で発生する各種アクセスのログを取得します。「いつ」「だれが」「どのような」操作を行ったのかを簡単に特定することができます。例えば、このような情報を取得できます。

ログイン、ログアウト

[いつ] [どのサーバで][どこから][誰が] [どのような手段で]がわかります。

①ログイン(もしくはログアウト)日時/②ログ出力元サーバ/③操作内容/④ユーザー/⑤ログイン方式(Linux、UNIXの場合はログインプログラム)/⑥接続元端末

Windows

| ① | ② | ③ | ④ | ⑤ | ⑥ |

| 2020-06-23 15:21:28.275 | 192.168.56.106 | login | shw_user | RDP#015 | 192.168.56.105 |

| 2020-06-22 13:54:47.630 | 192.168.56.106 | login | shw_user | Console | 192.168.56.106 |

| 2020-06-23 15:23:15.040 | 192.168.56.106 | logout | shw_user | RDP#015 | 192.168.56.105 |

| 2020-06-22 13:55:54.254 | 192.168.56.106 | logout | shw_user | Console | 192.168.56.106 |

Linux、UNIX

| ① | ② | ③ | ④ | ⑤ | ⑥ |

| 2020-06-10 19:35:41.808 | 192.168.222.205 | LOGIN | testuserA | sshd | 192.168.194.236 |

ファイルアクセス

[いつ] [どのサーバで] [誰が=ユーザー名] [何のファイルに] [どのように][どこから]ファイルアクセスしたかがわかります。

①日時/②ログ出力元サーバ/③アクセス結果(Windowsは成功=file、Linux、UNIXは成功=fsm、失敗=mac、テスト=mac)/④操作内容(ファイルアクセスはFILEと表示)/⑤ログインユーザー/⑥実行内容(write、deleteなど)/⑦操作対象ファイル/⑧実行プログラム/⑨ログイン方式/⑩接続元端末/⑪実行ユーザー

Windows

| ① | ② | ③ | ④ | ⑤ | ⑥ | ⑦ | ⑧ | ⑨ |

| 2020-06-23 15:22:25.978 | 192.168.56.106 | file | FILE | shw_user | created | c:\testfile.txt | explorer.exe | Console |

| 2020-06-23 15:22:29.009 | 192.168.56.106 | file | FILE | shw_user | renamed | c:\testfile.txt c:\sample_rename.txt | explorer.exe | Console |

| 2020-06-23 15:23:04.509 | 192.168.56.106 | file | FILE | shw_user | deleted | c:\testfile.txt | explorer.exe |

RDP#015 |

Linux、UNIX

| ① | ② | ③ | ④ | ⑤ | ⑥ | ⑦ | ⑧ | ⑩ | ⑪ |

| 2020-06-10 19:38:33.292 | 192.168.222.205 | fsm | File | testuserA | written | /tmp/test.txt | vim | 192.168.194.236 | root |

|

|---|

- ・ログはSHieldWAREのアクセス制御で保護されるため、改ざん、削除の心配がありません

- ・アクセスされたファイルだけでなく、変更された際のファイル名も取得できます

- ・Linux、UNIXでは取得不能な「ログインユーザー名」と「実行ユーザー名(=成り代わり後のユーザー名)」が取得できます

3.違反アクセスのリアルタイム検知機能

違反アクセスの発生を検知し、syslogやイベントログへの出力、担当者へのメール通知が可能です。

|

|

|

|---|

対応OS

| 統合管理サーバ | 標準版 | ・Red Hat Enterprise Linux 7.1-7.9、8.1、8.2、8.4、8.6(Intel64) ・CentOS 7.1.1503 ~ 7.8.2003 ・CentOS 8.1.1911 ~ 8.2.2004 |

| 大規模DB Edition | Red Hat Enterprise Linux 7.4-7.9、8.4、8.6(Intel64) | |

| エージェント |

・Oracle Solaris 11-11.4(SPARC)

・Red Hat Enterprise Linux 7.1-7.9、8.1、8.2、8.4、8.6(Intel64)

・Microsoft Windows Server 2016、2019、2022

|

|

- ※バージョンV04L20の対応OSです。システム要件の詳細についてはお気軽にお問い合わせください。

情報漏えい対策の関連製品/サービス

セキュリティに関するその他の課題

- IDaaS以外の選択肢、オンプレ環境で実現できる認証強化ソリューション

- 【ID管理】あるべき姿の実装へ、ID管理・認証アセスメントサービス

- ID管理、アイデンティティ管理の対策を選定する方法

- クラウド時代のセキュリティ対策の考え方

- 環境変化と運用負荷に対応する「セキュリティソリューション」

- CA Privileged Identity Manager移行を検討されている方へ

- 自治体情報セキュリティポリシーの新ガイドライン(令和3年版)のポイント

- 最適なタイプを自己診断!テレワークセキュリティ対策の3つの解決策

- リモート業務の急拡大で見直したいセキュリティ対策

- ハイブリッドクラウド環境もカバーできる、認証・ID管理の解決策

- 【マルウェア対策】ゲートウェイで防御不能な3つの侵入ケース

- DX(デジタルトランスフォーメーション)推進とセキュリティの概念

- 【情報漏洩対策】USB、CDだけじゃない!Bluetooth、テザリング…社員の「スマホ」が企業の情報漏洩の原因になる3つの盲点

- 【ログ活用】AWSのログが活用できない!?AWSの運用担当が抱える5つの問題

- 仮想ブラウザ比較!経営者に知ってほしいインターネット分離の効果と実践方法

- 【標的型(サイバー)攻撃】対策のポイント

- 情報漏洩対策の全体像を知りたい方へ

- 【情報漏洩対策】ファイルサーバの情報漏洩対策 2つの方法

- 【情報漏洩対策】ネットワーク分離環境のデータ保護対策

- 【情報漏洩対策】社外ネットワーク接続による情報持ち出しリスク

- 【情報漏洩対策】Wi-Fiテザリングによる情報持ち出しリスク

- 【情報漏洩対策】USBメモリ等による情報持ち出しリスク

- 【ID管理】不要なアカウントの確実な削除による不正アクセス防止

- 【ID管理】Active DirectoryのID管理対策

- 【ID管理】アカウント変更履歴を取得

- 【ID管理】アカウント利用時におけるワークフローの仕組みを改善

- シングルサインオン(SSO)の選び方と仕組みの解説

- 【ログ活用】標的型攻撃対策に不可欠なログ分析

- 【ログ活用】個人情報保護対策のためのログ分析

- 【ログ活用】ログ監査、ログモニタリングの効率化